THE UNINVITED GUEST

“Who are we? Take a guess. Have you really found the truth? Or you have been fooled, one more time?”

Ban đầu dư luận hướng mũi nghi ngờ về phí Bắc Triều Tiên, nhưng trước đó Kim Jong-un đã gửi em gái của mình là với vai trò làm người ngoại giao đến cùng chung vui trong thế vận hội và còn mời tổng thống Nam Triều Tiên là Moon Jae-in đến thăm thủ đô Bình Nhưỡng, hai quốc gia thậm chí còn gộp chung các đội tuyển khúc côn cầu nữ để thể hiện tình hữu nghị. Rõ ràng là Bắc Triều Tiên không có bất cứ lí do nào để khởi động một cuộc tấn công mạng vào thế vận hội lần này.

Sau đó quốc gia được đưa vào diện tình nghi cao nhất chình là Nga. Moscow có động cơ rõ ràng để tấn công khi các cuộc điều tra về doping nhằm vào vận động viên Nga đã khiến cho Nga bị cấm trong thế vận hội, vận động viên của họ vẫn được thi đấu nhưng không được thi đấu và nhận huy chương dưới màu cờ của Nga. Chính việc cấm Nga tham gia thế vận hội đã khiến Moscow tức giận và tạo ra mã độc để phá lễ khai mạc, để trả đũa cho việc này thì nhóm hacker của điệm Kremlin – Fancy Bear đã đánh cắp và rò rỉ (leak) mọi dữ liệu của thế vận hội, vì nếu Nga không được tham gia một cách công bằng, thuận lợi thì không ai khác có thể.

“Chúng tôi biết truyền thông phương Tây đang cố gắng buộc tội trong việc tấn công vào thế vận hội mùa đông Pyeongchang, nhưng tất nhiên, chẳng có bằng chứng nào được đưa ra cả” bộ ngoại giao Nga nói với Reuters.

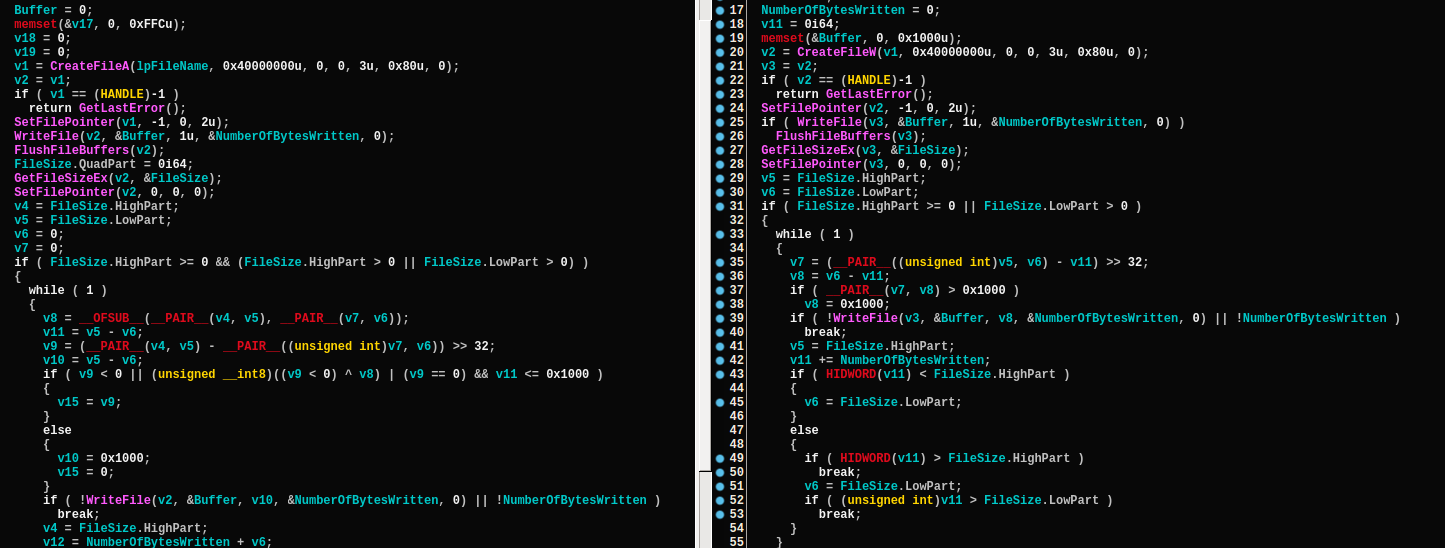

Cisco mô tả mã độc này có đặc điểm giống hai mã độc trước đó là NotPetya và Bad Rabbit, sử dụng một công cụ đánh cắp mật khẩu, với những mật khẩu này có thể sử dụng tính năng truy cập từ xa của Windows để lây lan ra các thiết bị khác cùng mạng rồi dùng mã độc hủy dữ liệu để xóa cấu hình khởi động của những máy đã bị nhiễm, cuối cùng là vô hiệu hóa tất cả các dịch vụ Windows và tắt nguồn khiến cho hệ thống không thể tự khởi động lại.

Nhưng không có đoạn mã nào của Olympic Destroyer giống với hai mã độc NotPetya và Bad Rabbit cho dù chúng đều có tính năng tương tự, rõ ràng là những đoạn mã của Olympic Destroyer đã được viết lại từ đầu hoặc được sao chép ở chỗ nào đó khác.

Các nhà phân tích càng đào sâu hơn vào mã độc này thì các dấu viết để càng trở nên khó hiểu hơn, đoạn mã xóa dữ liệu sử dụng trong Olympic Destroyer có điểm giống với một đoạn mã xóa dữ liệu được viết bởi Lazarus – một nhóm hacker Bắc Triều Tiên. Khi các nhà nghiên cứu của Cisco nhận ra cấu trúc logic của hai đoạn mã xóa dữ liệu dường như khớp với nhau, và cả hai file thử bị hủy với cùng một cách đặc biệt là chỉ xóa 4096 byte đầu tiên (Ooops, header not found). Vậy có phải Bắc Triều Tiên đứng sau vụ tấn công?

Vẫn còn nhiều tranh cãi xung quanh việc tìm kiếm hung thủ. Công ty bảo mật Intezer nhận thấy rằng một đoạn mã của chức năng đánh cắp mật khẩu trong Olympic Destroyer khớp hoàn toàn với các công cụ được sử dụng bởi APT3 – một nhóm hacker có liên hệ với chính phủ Trung Quốc, ngoài ra chức năng để tạo khóa mã hóa (encryption keys) của Olympic Destroyer thì giống với công cụ của APT10 – một nhóm hacker cũng có liên hệ với chính phủ Trung Quốc, nhưng Intezer chỉ ra rằng chức năng mã hóa của mã độc này thì chưa được sử dụng bởi nhóm hacker nào khác. Vậy thì kẻ tấn công là Nga? Bắc Triều Tiên hay Trung Quốc? Càng nhiều nhà phân tích tham gia vào việc dịch ngược (reverse engineering) mã độc này thì họ càng khó tìm ra được thủ phạm, việc này đã khiến cho các nhà nghiên cứu nghi ngờ chính họ. Tạo ra sự nghi ngờ bản thân cho các nhà nghiên cứu cũng giống như việc phá hoại thế vận hội, là chức năng chính của Olympic Destroyer. “Kể cả khi đã hoàn thành xong nhiệm vụ, Olympic Destroyer vẫn gửi một lời nhắn đến cộng đồng bảo mật: ‘Bạn vẫn có thể bị lừa’.” Craig Williams – một nhà nghiên cứu của Cisco nói.

// Dịch bởi th3_5had0w từ Wired.

Thế vận hội phiêu lưu kí – Chuyện chưa kể về vụ tấn công Pyeongchang Olympic 2018 (Phần 1)

Thế vận hội phiêu lưu kí – Chuyện chưa kể về vụ tấn công Pyeongchang Olympic 2018 (Phần 2)

Thế vận hội phiêu lưu kí – Chuyện chưa kể về vụ tấn công Pyeongchang Olympic 2018 (Phần 3)

Views: 2309