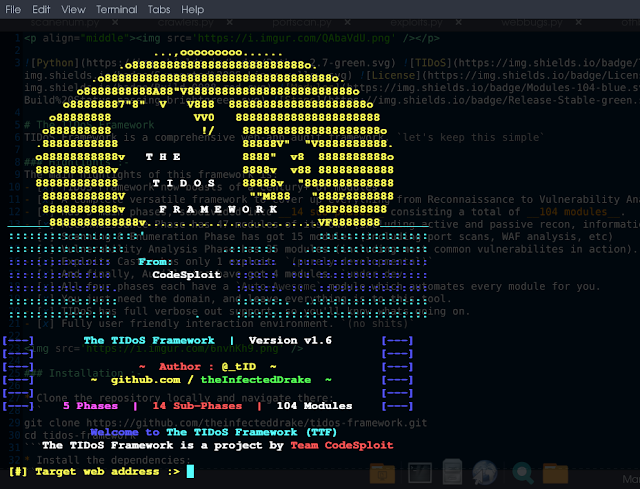

Hiểu một cách đơn giản, TIDoS framework là một framework dùng để kiểm tra ứng dụng web một cách toàn diện.

Những tính năng nổi bật:

Những tính năng nổi bật của framework này bao gồm:

+ TIDoS framework hiện có hàng trăm module phụ trợ

+ Nó là một framework linh hoạt hoàn hảo, có khả năng bao quát mọi thứ, từ việc thăm dò thông tin cho tới phân tích lỗ hổng của hệ thống

+ Nó có 5 giai đoạn chính, được chia thành 14 giai đoạn phụ bao gồm tổng cộng 104 modules

+ Giai đoạn thăm dò (Reconnaissance Phase) có 48 module (bao gồm các module thu thập thông tin, thăm dò chủ động và bị động)

+ Giai đoạn quét và liệt kê (Scanning & Enumeration Phase) có 15 module (gồm có port scan, phân tích WAF, …)

+ Giai đoạn phân tích lỗ hổng (Vulnerability Analysis Phase) có 36 module (bao gồm các lỗ hổng phổ biến nhất)

+ Giai đoạn Exploit Castle chỉ có 1 module khai thác duy nhất (đã được phát triển hoàn thiện)

+ Cuối cùng, các thành phần bổ sung có 4 giai đoạn đang trong quá trình phát triển

+ Tất cả 4 giai đoạn đều có một module “auto-awesome” để tự động hóa hoạt động các module cho người dùng

+ Người dùng chỉ cẩn tên miền, mọi việc còn lại sẽ do công cụ này lo liệu

+ TIDoS có quá trình hỗ trợ đầy đủ chi tiết, vì vậy người dùng sẽ nắm được các thao tác mà công cụ này thực hiện

+ Công cụ này có một môi trường tương tác cực kỳ thân thiện với người dùng (không có các thành phần dư thừa)

Cài đặt

+ Nhân bản thư mục cục bộ và chuyển hướng tới đó

git clone https://github.com/theinfecteddrake/tidos-framework.git

cd tidos-framework

+ Cài đặt các thành phần phụ

chmod +x install./install

Như vậy là xong phần cài đặt. Ta chạy công cụ này bằng câu lệnh

tidos

Bắt đầu

TIDoS được tạo ra để trở nên toàn diện và linh hoạt. Nó là một framework cực kỳ mềm dẻo, ở đó, người dùng chỉ cần lựa chọn và sử dụng các module sẵn có.

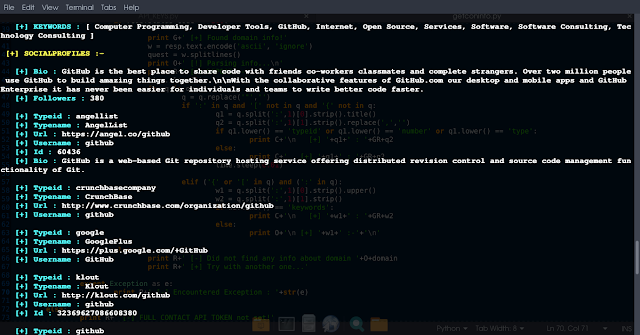

Nhưng trước đó, người dùng phải thiết lập API KEYS cho riêng mình dành cho các mục đích OSINT khác nhau. Để làm vậy, hãy mở API_KEYS.py dưới thư mục files/ và thiết lập khóa và các dấu truy nhập cá nhân đối với SHODAN, CENSYS, FULL CONTACT, GOOGLE và WHATCMS. API KEYS và ACCESS TOKENS chung dành cho SHODAN và WHATCMS đã được cung cấp trong bản phát hành của TIDoS. Người dùng cũng có thể tự thêm vào vì nó vô hại. Cuối cùng, khi framework mở, nhập vào tên trang web, ví dụ: http://www.example.com rồi để TIDoS tự xử. Chỉ đơn giản là như vậy thôi.

Khuyến cáo:

Hãy tuân theo thứ tự của công cụ: Do thám > Quét và liệt kê > Phân tích lỗ hổng.

Để cập nhật công cụ này, hãy dùng module tidos_updater.py trong thư mục tools/.

Các tính năng hoàn thiện:

TIDoS hiện tại hỗ trợ và đang phát triển những thành phần sau:

- Thăm dò + OSINT

- Thăm dò bị động:

- Liệt kê Nping Thông qua Api ngoài

- Dò tìm WhoIS Thu thập thông tin tên miền

- Dò tìm GeoIP Pinpoint physical location

- Dò tìm cấu hình DNS DNSDump

- Dò tìm Subdomains Liệt kê từng cái một

- Dò tìm DNS ngược Host instances

- Dò tìm IP ngược Các tên miền chủ trên cùng 1 server

- Liệt kê Subnets Tùy thuộc vào phân lớp

- Lịch sử IP tên miền IP Instances

- Thu thập liên kết trang web Liệt kê từng liên kết một

- Google Search Dò thủ công

- Google Dorking (Nhiều module) Tự động

- Phân giải tên miền Email Email WhoIs

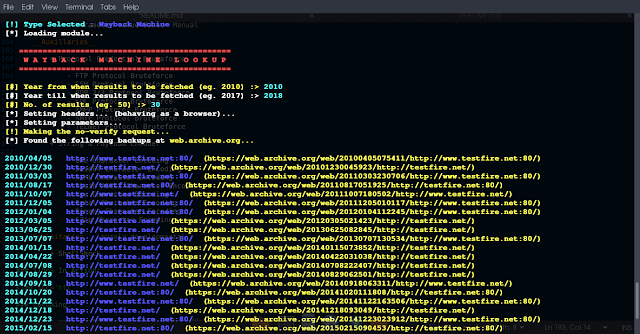

- Dò tìm Wayback Machine Find Backups

- Kiểm tra Email có lỗ hổng Pwned Email Accounts

- Liệt kê thông qua Google Groups Chỉ Emails

- Kiểm tra tính khả dụng của biệt danh Social Networks

- Tìm các bài viết trên PasteBin Dựa vào tên miền

- Thu thập thông tin trên LinkedIn Tên công ty và nhân viên

- Thu thập thông tin trên Google Plus Hồ sơ tên miền

- Chọn lọc thông tin Public Contact Toàn bộ liên hệ

- Thu thập Censys Intel Dựa vào tên miền

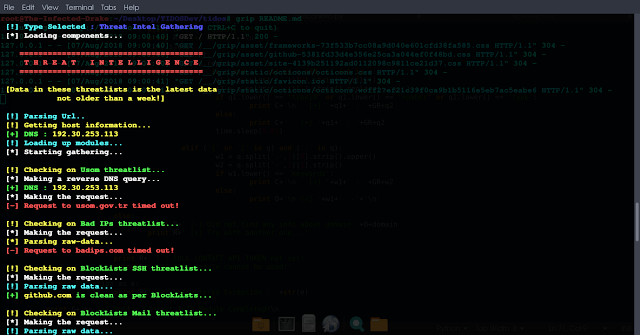

- Thu thập mối đe dọa tình báo Bad IPs

- Thăm dò chủ động

- Liệt kê Ping Advanced

- Phát hiện CMS (185+ CMSs supported) ĐÃ HOÀN THIỆN

- Dò định tuyến nâng cao ĐÃ HOÀN THIỆN

- Kiểm tra robots.txt và sitemap.xml

- Thu thập HTTP Headers Live Capture

- Tìm kiếm phương thức HTTP được cho phép thông qua các lựa chọn

- Phát hiện kiểu máy chủ ĐÃ HOÀN THIỆN

- Kiểm tra chứng chỉ SSL Hoàn thiện

- Kiểm tra lỗ hổng trạng thái Apache Dựa vào tập tin

- Liệt kê WebDAV HTTP PROFIND & SEARCH

- Liệt kê tập tin PHPInfo thông qua Bruteforce

- Lọc Comments Regex Based

- Tìm DNS Hosts dùng chung Name Server Based

- Tìm các trang thay thế User-Agent Based

- Phát hiện các tập tin lạ thông qua Bruteforce

- Các vị trí Backdoor chung shells, etc.

- Các vị trí Backup chung .bak, .db, etc.

- Các vị trí Password chung .pgp, .skr, etc.

- Cấu hình đường dẫn Proxy chung. .pac, etc.

- Các tập tin Dot chung .htaccess, .apache, etc

- Khai thác thông tin

- Chiếm đoạt thông tin thẻ tín dụng Trường hợp văn bản thô

- Thu thập Email ĐÃ HOÀN THIỆN

- Liệt kê các lỗi nghiêm trọng Bao gồm cả toàn bộ đường dẫn

- Khai thác địa chỉ IP nội bộ Dựa vào chữ ký

- Thu thập số điện thoại Dựa vào chữ ký

- Thu thập SSN Đối với công dân Mỹ

- Thăm dò bị động:

- Quét và liệt kê

- Liệt kê WAF tại máy chủ đầu xa Generic 54 WAFs

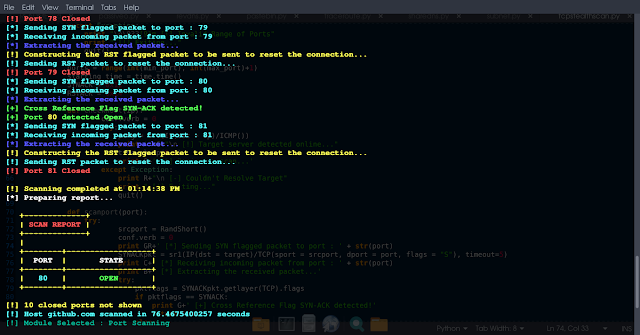

- Port Scanning Ingenious Modules

- Simple Port Scanner thông qua Socket Connections

- TCP SYN Scan Cực kỳ tin cậy

- TCP Connect Scan Cực kỳ tin cậy

- XMAS Flag Scan Chỉ tin cậy trong mạng LANs

- Fin Flag Scan Chỉ tin cậy trong mạng LANs

- Port Service Detector

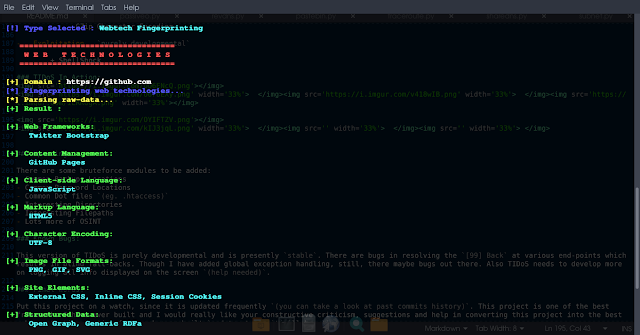

- Liệt kê công nghệ Web Chắc chắn

- Hệ điều hành nhận diện vân tay ĐÃ HOÀN THIỆN

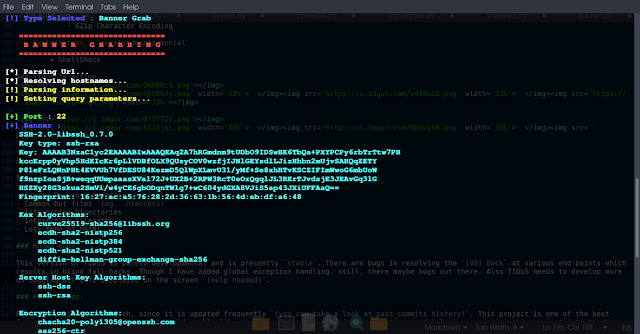

- Banner Grabbing of Services Thông qua Open Ports

- Interactive Scanning bằng NMap 16 preloaded modules

- Liệt kê các địa chỉ IP Domain-Linked Dùng CENSYS Database

- Web and Links Crawlers

- Depth 1 Indexed Uri Crawler

- Depth 2 Single Page Crawler

- Depth 3 Web Link Crawler

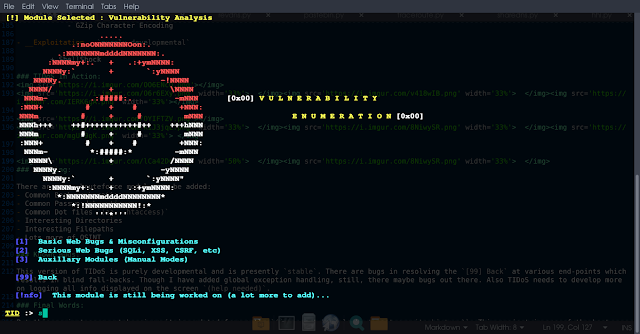

- Phân tích lỗ hổng

Các lỗi trên web và lỗi cấu hình sai trên máy chủ- Insecure CORS Chắc chắn

- Same-Site Scripting Dựa vào tên miền phụ

- Chuyển vùng Dựa vào DNS Server

- Clickjacking

- Frame-Busting Checks

- X-FRAME-OPTIONS Header Checks

- Security trên Cookies

- HTTPOnly Flag

- Secure Flag

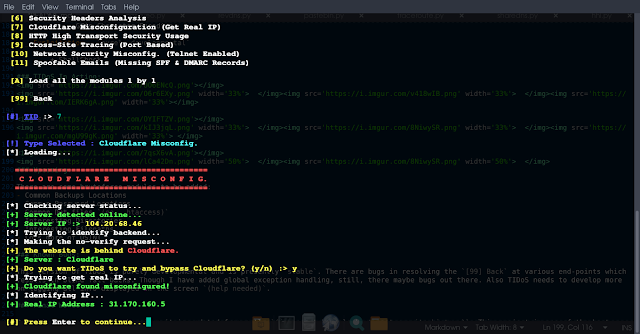

- Kiểm tra cấu hình lỗi Cloudflare

- Kiểm tra cấu hình DNS lỗi

- Tìm kiếm Online Database For Breaches

- HTTP Strict Transport Security Usage

- HTTPS Enabled nhưng không có HSTS

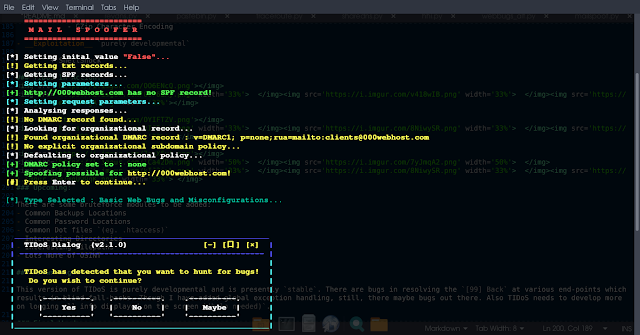

- Domain Based Email Spoofing

- Missing SPF Records

- Missing DMARC Records

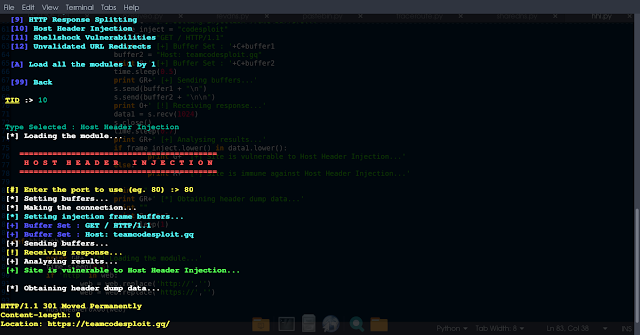

- Host Header Injection

- Port Based Over HTTP 80

- X-Forwarded-For Header Injection

- Phân tích Security Headers Bắt trực tiếp

- Cross-Site Tracing Dùng kiểu HTTP TRACE

- Session Fixation Thông qua Cookie Injection

- Network Security Misconfig.

- Kiểm tra TELNET Enabled qua Port 23

Các lỗ hổng nghiêm trọng trên web

-

- Xâm nhập vào tập tin

- Xâm nhập tập tin nội bộ (LFI) Param based

- Xâm nhập tập tin đầu xa (RFI) ĐÃ HOÀN THIỆN

- Dựa vào tham số

- Dựa vào đường dẫn được tải trước

- OS Command Injection Linux & Windows (RCE)

- Quét đường dẫn (Các đường dẫn nhạy cảm)

- Giả mạo yêu cầu Cross-Site Chắc chắn

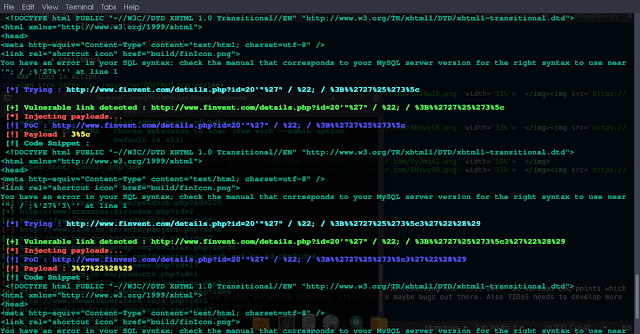

- SQL Injection

- Error Based Injection

- Dựa vào Cookie Value

- Dựa vào Referer Value

- Dựa vào User-Agent Value

- Auto-gathering ĐÃ HOÀN THIỆN

- Blind Based Injection Crafted Payloads

- Dựa vào Cookie Value

- Dựa vào Referer Value

- Dựa vào User-Agent Value

- Auto-gathering ĐÃ HOÀN THIỆN

- Error Based Injection

- LDAP Injection Dựa vào tham số

- HTML Injection Dựa vào tham số

- Bash Command Injection ShellShock

- XPATH Injection Dựa vào tham số

- Cross-Site Scripting ĐÃ HOÀN THIỆN

- Cookie Value Based

- Referer Value Based

- User-Agent Value Based

- Dựa vào giá trị tham số Manual

- Unvalidated URL Forwards Open Redirect

- PHP Code Injection Windows + Linux

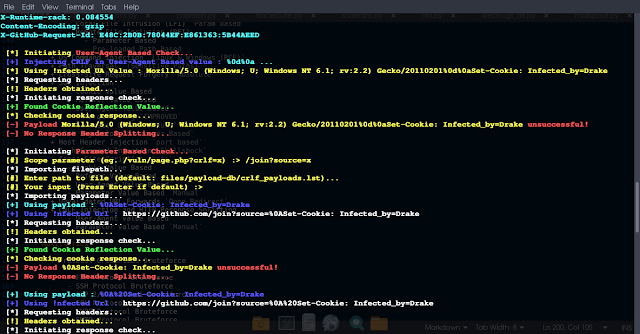

- HTTP Response Splitting CRLF Injection

- Dựa vào User-Agent Value

- Dựa vào giá trị tham số Manual

- Thu hồi Sub-domain 50+ Services

- Một Sub-domain Manual

- Tất cả Subdomains Automated

- Xâm nhập vào tập tin

Other

-

- Bruteforce xác thực mặc định PlainText Protocol

- FTP Protocol Bruteforce

- SSH Protocol Bruteforce

- POP 2/3 Protocol Bruteforce

- SQL Protocol Bruteforce

- XMPP Protocol Bruteforce

- SMTP Protocol Bruteforce

- TELNET Protocol Bruteforce

- Bruteforce xác thực mặc định PlainText Protocol

- Các Modules phụ trợ

- Hash Generator MD5, SHA1, SHA256, SHA512

- String & Payload Encoder 7 Categories

- Forensic Image Analysis Metadata Extraction

- Web HoneyPot Probability ShodanLabs HoneyScore

- Exploitation purely developmental

- ShellShock

Các công cụ khác:

- net_info.py – Hiển thị thông tin mạng của bạn. Được đặt trong thư mục tools/.

- tidos_updater.py – Cập nhật framework lên bản phát hành mới nhất bằng các khớp chữ ký. Được đặt trong thư mục `tools/’.

TIDoS khi hoạt động

Phiên bản

v1.6 [latest release] [#stable]

Sắp tới

TIDoS sẽ được thêm một số module tấn công bruteforce

+ Một vài module khai thác thông tin và Liệt kê

+ Có nhiều OSINT và các thành phần phụ trợ hơn

+ Có nhiều Module phụ trợ

+ Thêm một số kiểu khai thác khác

Các lỗi đã biết

Phiên bản hiện tại của TIDoS đã được phát triển hoàn thiện và hoàn toàn ổn định.

Chối bỏ quyền lợi

TIDoS là một framework kiểm tra tấn công ứng dụng web. Nó có các module dựng sẵn có khả năng phát hiện các lỗ hổng và lỗi cấu hình tiềm tàng trong các ứng dụng web mà có thể bị khai thác cho các mục đích xấu. DO VẬY, CHÚNG TÔI KHÔNG CHỊU TRÁCH NHIỆM CHO VIỆC SỬ DỤNG CÔNG CỤ NÀY SAI MỤC ĐÍCH

Nguồn: TIDoS Framework – The Offensive Web Application Penetration Testing Framework

Người dịch: Trần Việt Đức Nguyên

Views: 1775