Hẳn bạn đã nghe về những cá nhân nổi tiếng do phán tán các loại virus như Reonel Ramones, David L. Smith, Sven Jaschan,… bây giờ hãy cùng điểm qua các mã độc được phát triển bởi các nhóm hacker mũ đen được bảo trợ bởi các nhà nước. Sau đây là 18 mã độc nguy hiểm, hiệu quả và được biết đến nhiều nhất thế giới.

Regin

Được phát triển bởi NSA, Regin được xem là mã độc tiên tiến nhất từng được phát triển bởi một tổ chức nhà nước. Regin được chia sẻ với các đối tác Five Eyes của NSA (chủ yếu là được chia sẻ với GCHQ). Sự xuất hiện của nó đã được công bố vào năm 2014, nhưng những mẫu thử đầu tiên của mã độc này đã có từ 2011 làm dấy lên nghi ngờ rằng mã độc này đã được phát triển từ đầu năm 2003.

Theo như đã biết Regin được triển khai trong môi trường thực tế nhằm vào Belgian telco Belgacom, chống lại chính phủ Đức và, gần đây nhất là tấn công vào Yandex – công cụ tìm kiếm của Nga.

Ở mức độ kĩ thuật, các nhà nghiên cứu bảo mật xem Regin như là framework mã độc tân tiến nhất ngày nay, với những module cho nhiều tính năng khác nhau, đa phần là các tính năng thiết kế cho hoạt động giám sát và tránh bị phát hiện trên những máy chủ đã bị nó lây nhiễm.

Flame

Khi nó được phát hiện ra vào năm 2012, các nhà nghiên cứu bảo mật đã không dùng từ “mã độc” để miêu tả Flame. Vào thời điểm đó, Flame tân tiến đến mức họ dùng từ “phần mềm tấn công” để miêu tả cấu trúc mà phần nào giống với người anh lớn hơn của nó là Regin.

Như đã nói ở trên, Flame là một bộ sưu tập các module tốt nhất của framework Flame, và đã được triển khai dựa trên những gì các nhà khai thác cần.

Được phát hiện vào 2012 bởi Trung tâm MAHER thuộc chứng nhận quốc gia Iran trong các cuộc tấn công chống lại cơ quan chính phủ của nước này. Sự phát hiện xảy ra hai năm sau cuộc tấn công bằng mã độc Stuxnet, và được nhanh chóng phát hiện có liên quan đến Equation Group, bí danh của US NSA. Sau đó nó cũng được phát hiện trong các cuộc tấn công vào các nước Trung Đông khác. Hiện tại, trang wikipedia của Flame có thông tin rõ ràng nhất về tất cả các phát hiện liên quan đến mã độc Flame.

Stuxnet

Stuxnet là mã độc duy nhất trong danh sách này được đưa vào phim tài liệu.

Mã độc này đã được đồng phát triển vào những năm 2000 bởi US NSA và Cục 8200 của Isreal (Unit 8200), cục an ninh của quân đội Isreal. Stuxnet được triển khai vào năm 2010 ở Iran, như là một nỗ lực để phá hoại chương trình hạt nhân của Iran.

Stuxnet khai thác bốn lỗ hổng zero-day vào thời điểm nó được triển khai, đã được phát triển nhắm đến mục tiêu là các hệ thống quản lý công nghiệp. Vai trò của nó là để chỉnh sửa các thiết lập của máy li tâm bằng cách tăng và giảm tốc độ của rotor, với mục đích gây ra các rung chấn và phá hoại máy móc.

Mã độc đã thành công trong việc lây nhiễm vào hơn 200,000 máy tính, và thậm chí phá hoại gần 1,000 máy li tâm ở cơ sở hạt nhân Natanz của Iran.

Shamoon

Mã độc đầu tiên không “Made in USA” trong danh sách này là Shamoon, một loại mã độc được phát triển bởi các hacker của chính quyền Iran. Nó được triển khai lần đầu tiên vào năm 2012 nhằm vào mạng lưới của Saudi Aramco, công ty sản xuất dầu lớn nhất của Ả Rập Xê Út. Shamoon có vai trò xóa sạch mọi dữ liệu trên những hệ thống mà nó lây nhiễm và đã thành công khi phá hoại hơn 30,000 máy tính trong đợt tấn công năm 2012.

Shamoon được triển khai trong đợt tấn công thứ hai vào năm 2016 nhắm đến cùng một mục tiêu (Saudi Aramco). Gần đây nhất, nó đã tấn công vào nhà thầu xăng dầu Saipem của Ý, bị cáo buộc phá hoại 10% trên toàn bộ máy tính của công ty.

Triton

Được bổ sung vào danh sách này gần đây chính là Triton (còn được biết đến với tên Trisis). Mã độc này được tin là đã được phát triển bởi một phòng thí nghiệm nghiên cứu của Nga.

Triton được triển khai lần đầu vào năm 2017. Nó được phát triển đặc biệt để tương tác với những bộ điều khiển hệ thống thiết bị an toàn (SIS) của Schneider Electric’s Triconex. Theo các báo cáo kĩ thuật từ FireEye, Dragos và Symantec, Triton được thiết kế để ngưng hoạt động một quá trình sản xuất hoặc cho phép những máy móc đã bị nó lây nhiễm hoạt động trong trạng thái không an toàn. Mã nguồn của mã độc này đã bị rò rỉ ra bên ngoài và thậm chí còn xuất hiện cả trên Github. (Xem nghiên cứu thôi đừng compile các chú công an mời lên phường anh em nhé :v)

Industroyer

Mã độc Industroyer, được biết đến với tên gọi khác là Crashoverride, là một framework mã độc được phát triển bởi những hacker của chính quyền Nga và được triển khai vào tháng mười hai năm 2016, trong cuộc tấn công mạng vào mạng lưới điện của Ukraine.

Cuộc tấn công đã thành công trong việc đánh sập một phần mạng lưới điện của Kiev – thủ đô Ukraine trong vòng một giờ đồng hồ. Mã độc này được cho là một bản tiến hóa từ các loại virus cũng đã được dùng để tấn công mạng lưới điện của Ukraine trước đó như Havex và BlackEnergy. Tuy nhiên, không phải là những mã độc chung trên Windows được triển khai nhằm tấn công các hệ thống quản lý công nghiệp giống như Havex và BlackEnergy mà Industroyer được đặc biệt thiết kế thêm để tương tác với các thiết bị mạng lưới điện của Siemens.

Duqu

Người ta tin rằng mã độc này được tạo bởi cục an ninh mạng quân sự nổi tiếng 8200 của Isreal, Duqu được phát hiện ra bởi những nhà nghiên cứu bảo mật Hungary vào năm 2011. Phiên bản thứ hai được phát hiện ra vào năm 2015, và có tên gọi Duqu 2.0.

Phiên bản đầu tiên được triển khai để sửa chữa vụ tấn công Stuxnet vào chương trình hạt nhân Iran, trong khi phiên bản thứ hai được dùng để chiếm mạng lưới của Kaspersky Lab – một công ty chống virus của Nga. Duqu 2.0 còn được tìm thấy trong máy tính của các khách sạn ở Áo và Thụy Sĩ – địa điểm diễn ra cuộc đàm phán giữa Hoa Kì, châu Âu và Iran về chương trình hạt nhân và các biện pháp trừng phạt kinh tế.

PlugX

PlugX là một trojan điều khiển từ xa (RAT) lần đầu tiên được phát hiện vào 2012, trong cuộc tấn công được cho là có liên quan đến các hacker của chính quyền Trung Quốc. Từ khi phát hiện ra, các hacker Trung Quốc dường như đã chia sẻ mã độc này cho nhau, và bây giờ đang được sử dụng rộng rãi bởi đa phần các nhóm hacker thuộc chính quyền Trung Quốc khiến cho việc kết tội một cá nhân hay tổ chức nào trở nên rất khó khăn. Một bản báo cáo kĩ thuật đầy đủ về PlugX ở đây.

Winnti

Winnti khá giống với PlugX. Là một mã độc APT từ Trung Quốc ban đầu được sử dụng bởi một nhóm nhưng sau đó được chia sẻ cùng với tất cả các mã độc APT khác của Trung Quốc khi đến thời điểm.

Mã độc này xuất hiện vào khoảng 2011 và được mô tả là module backdoor trojan. Các nhà nghiên cứu bảo mật gần đây đã tìm ra một biến thể linux của mã độc này.

Uroburos

Uroburos là một bộ công cụ phát triển bởi nhóm Turla nổi tiếng, một trong những nhóm hacker thuộc chính quyền tiên tiến nhất thế giới, có liên hệ với chính quyền Nga.

Theo một báo cáo của G DATA, “bộ công cụ này có thể chiếm quyền điều khiển của những máy đã bị lây nhiễm, triển khai những tệp lệnh theo ý muốn và che giấu những hoạt động trong hệ thống.”

Uroburos (còn gọi là Turla hay Snake rootkit) đã được triển khai rộng rãi và rất hiệu quả trong việc chiếm lấy boot persistence và tải xuống các loại mã độc khác.

Những cuộc tấn công của Turla APT trọng tâm chủ yếu là vào các máy tính ở châu Âu, Hoa Kì, và vùng Trung Đông, vào đầu năm 2008. Mục tiêu thường bao gồm chính quyền các nước. Uroburos đã được phát hiện ở 45 nước. Một biến thể linux của nó cũng được phát hiện ra vào năm 2014.

Icefog

Lại là một mã độc khác của Trung Quốc, cũng giống như PlugX và Winnti, ban đầu Icefog được sử dụng bởi một nhóm nhưng sau đó được chia sẻ và sử dụng lại bởi nhiều nhóm khác.

Icefog được phát hiện lần đầu vào 2013, đã quay trở lại và lợi hại hơn xưa trong vòng hai năm qua với những biến thể mới, và thậm chí cả một phiên bản cho Mac. Một bản báo cáo từ Kaspersky về Icefog ở đây.

Warrior Pride

Mã độc dành cho các thiết bị di động duy nhất trong danh sách này, WARRIOR PRIDE là một phần mềm được đồng phát triển bởi US NSA và GCHQ của Anh. Hoạt động trên cả Android và iPhone. Sự xuất hiện của nó được biết đến vào năm 2014, trong vụ Snowden’s Whistleblowing (Tin tức về WARRIOR PRIDE). Về khả năng, biển thể trên iPhone có khả năng tân tiến nhiều so với trên Android. Nó có thể thu thập bất cứ nội dung gì từ những thiết bị đã bị lây nhiễm, nghe lén tất cả những cuộc trò chuyện xung quanh thiết bị bằng cách âm thầm khởi động microphone, và thậm chí còn có thể hoạt động ngay cả khi điện thoại ở trong chế độ ngủ.

Olympic Destroyer

Mã độc Olympic Destroyer được triển khai trong một cuộc tấn công làm tê liệt đường truyền internet trong lễ khai mạc thế vận hội mùa đông Pyeongchang 2018. Các đài truyền hình và các nhà báo là những người bị ảnh hưởng nhiều nhất từ vụ tấn công này.

Mã độc được cho rằng là do các hacker Nga tạo ra và được triển khai để trả đũa cho vụ việc ủy ban olympic quốc tế cấm những vận động viên Nga trong việc tham dự thế vận hội mùa đông do cáo buộc sử dụng chất doping hay còn cấm thi đấu dưới quốc kì Nga.

Bản thân mã độc này là một kẻ đánh cắp thông tin, nó dump mật mã của các ứng dụng trong các hệ thống bị lây nhiễm, những mật mã này sau đó được các hacker sử dụng để tấn công leo thang lên nhiều hệ thống khác, làm bàn đạp để sau đó khởi động một cuộc tấn công quét sạch dữ liệu mà đã đánh sập và một vài máy chủ và bộ định tuyến. Những phiên bản mới hơn của Olympic Destroyer được phát hiện vào tháng 6 năm 2018, vài tháng sau những cuộc tấn công đầu tiên.

VPNFilter

Mã độc APT duy nhất trong danh sách này được phát triển để lây nhiễm lên các bộ định tuyến là VPNFilter. Được phát triển bởi các hacker chính quyền Nga, mã độc này đã được triển khai vào trước trận chung kết Champions League 2018 đang được tổ chức tại Kiev, Ukraine.

Kế hoạch ban đầu là triển khai mã độc và phát hoại các bộ định tuyến trong khi đang phát trực tiếp trận chung kết, giống như Olympic Destroyer đã làm tê liệt kết nối internet trong lễ khai mạc thế vận hội mùa đông Pyeongchang 2018.

May mắn rằng, các nhà nghiên cứu bảo mật của Cisco Talos đã nhận thấy những zombie trong botnet đang được tập hợp lại và đã vô hiệu hóa được mạng lưới botnet với sự giúp đã của FBI. Mã độc được cho là đã được phát triển bởi Fancy Bear APT, theo như FBI.

WannaCry

Cả ba vụ bùng phát về mã độc đòi tiền chuộc trong năm 2017 đều là từ những mã độc phát triển bởi các hacker thuộc các chính quyền, mặc dù là với các lý do khác nhau.

Đầu tiên, mã độc đòi tiền chuộc WannaCry được phát triển với các hacker thuộc chính quyền Bắc Triều Tiên, chỉ với mục đích duy nhất là lây nhiễm lên nạn nhân và thu thập tiền chuộc cho thủ đô Bình Nhưỡng vào thời điểm đó đang chịu các biện pháp trừng phạt kinh tế nặng nề. Để giảm sự ảnh hưởng từ các lệnh trừng phạt, chính quyền đã huy động các hacker để cướp ngân hàng, đào tiền ảo hay là thực hiện các hoạt động đòi tiền chuộc để thu thập tiền của.

Tuy nhiên, những lỗi trong mã nguồn của WannaCry khiến chức năng của nó biến đổi từ việc chỉ lây lan ra các mạng lưới nội, chức năng tự nhân bản của mã độc (giống như worm) đã tự thực thi ngoài ý muốn và lây nhiễm lên tất cả mọi thiết bị trong tầm ngắm của nó, gây ra một vụ bùng phát toàn cầu.

NotPetya

Hai tháng sau WannaCry, vụ bùng phát mã độc đòi tiền chuộc thứ hai lại gây ảnh hưởng đến thế giới. Được gọi là NotPetya, mã độc này đã được phát triển bởi nhóm hacker Fancy Bear (APT28) của chính quyền Nga, và được triển khai giai đoạn đầu chỉ ở Ukraine.

Tuy nhiên, do những mạng chia sẻ chung và những VPN của doanh nghiệp, mã độc đòi tiền chuộc đã lan rộng ra toàn cầu, giống như WannaCry, gây ra hàng đống thiệt hại. Cũng như WannaCry, NotPetya lợi dụng lỗ hổng EternalBlue như là trọng tâm của thành phần worm.

Bad Rabbit

Vụ bùng phát mã độc đòi tiền chuộc cuối cùng của năm 2017, cũng là do các hacker của chính quyền. Cũng như NotPetya, Bad Rabbit là sản phẩm của hacker Nga, mục tiêu vẫn là Ukraine, mã độc này vẫn lan ra toàn cầu, mặc dù quy mô và sức ảnh hưởng nhỏ hơn khi so sánh với WannaCry và NotPetya.

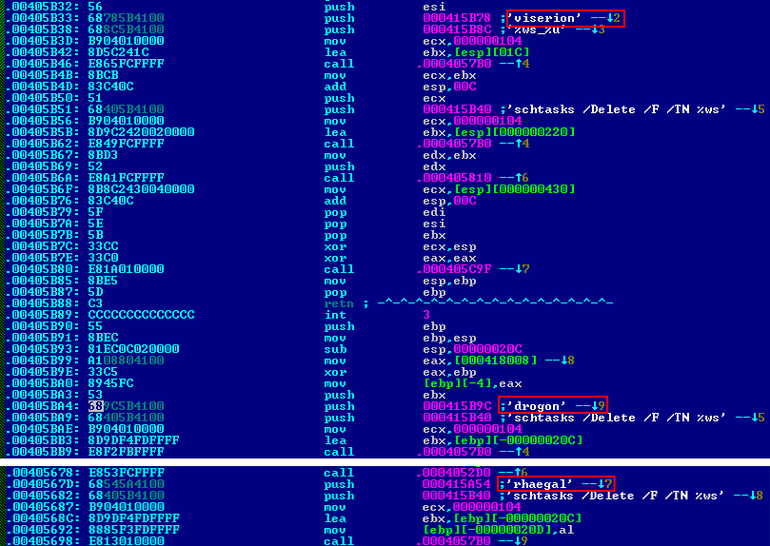

Không như NotPetya, Bad Rabbit không dùng EternalBlue như là cơ chế lây lan cơ bản. Và chủ nhân của Bad Rabbit còn là một fan của Game of Thrones vì trong đoạn mã dịch ngược người ta đã phát hiện ra tên của ba con rồng trong series phim nói trên: Viserion, Drogon, và Rhaegal.

Tác giả của mã độc này cũng khá là vui tính 😀

EternalBlue

EternalBlue có thể không phải là mã độc nếu theo như đúng nghĩa của từ, nó giống như là một exploit, nhưng nó vẫn được phát triển bởi tổ chức nhà nước và nên được nằm trong danh sách này. Được phát triển bởi NSA và bị công khai vào tháng tư năm 2017, khi một nhóm hacker bí ẩn có biệt danh là The Shadow Brokers công khai mã nguồn lên mạng.

Sau khi nó xuất hiện công khai, EternalBlue được sử dụng đầu tiên trong các chiến dịch đào tiền ảo, nhưng nó đã thực sự được biết đến rộng rãi và dễ nhận ra sau nó được nhúng vào trong mã nguồn của ba mã độc đòi tiền chuộc trong vụ bùng phát vào năm 2017, có tên lần lượt là WannaCry, NotPetya và Bad Rabbit.

Kể từ đó, EternalBlue đã từ chối việc bị chìm vào quên lãng và được sử dụng rộng rãi bởi mọi loại hoạt động của tội phạm mạng, tất cả đều dùng EternalBlue như là cơ chế để lây lan đến những hệ thống khác trong một mạng lưới đã bị xâm nhập, bằng cách khai thác tất cả những cấu hình sai trong máy khách SMBv1 trên các máy tính Windows.

Dịch bởi th3_5had0w từ ZDNet.

Views: 2287