Các nhà nghiên cứu bảo mật đã phát hiện ra một chiến dịch phần mềm độc hại di động được nhắm mục tiêu đã hoạt động từ tháng 8 năm 2015 và đã được tìm thấy khi đang do thám trên 13 chiếc iPhone được chọn ở Ấn Độ.

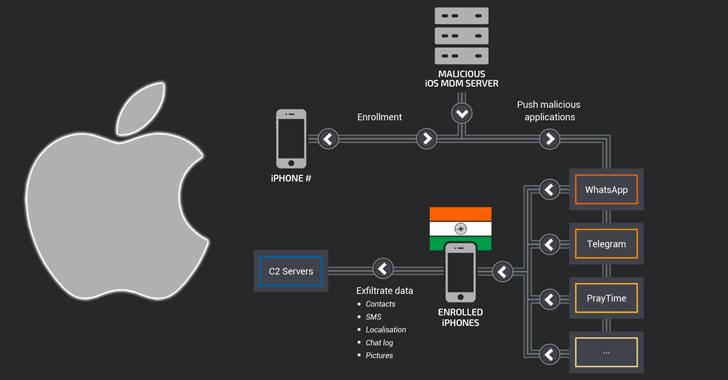

Những kẻ tấn công, được cho là đang hoạt động ở Ấn Độ, đã bị phát hiện thấy đang lợi dụng giao thức quản lý thiết bị di động (MDM) – một loại phần mềm bảo mật được sử dụng bởi các doanh nghiệp lớn để kiểm soát và thực thi các chính sách trên các thiết bị nhân viên của họ đang sử dụng – để điều khiển và triển khai các ứng dụng độc hại từ xa.

Khai thác dịch vụ MDM của Apple để điều khiển thiết bị từ xa

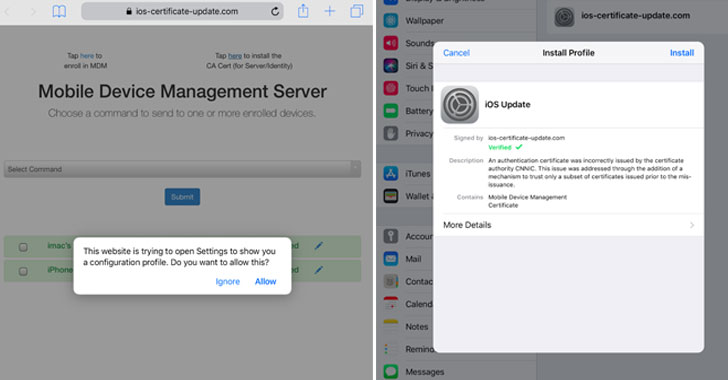

Việc đăng ký thiết bị iOS vào MDM yêu cầu người dùng cài đặt thủ công chứng chỉ do phát triển doanh nghiệp, những chứng chỉ đó doanh nghiệp có được thông qua Chương trình doanh nghiệp dành cho nhà phát triển Apple (Apple Developer Enterprise Program).

Các công ty có thể cung cấp tệp cấu hình MDM qua email hoặc trang web cho dịch vụ đăng ký qua mạng không dây bằng cách sử dụng Trình cấu hình của Apple (Apple Configurator).

Khi người dùng cài đặt, dịch vụ cho phép quản trị viên của công ty điều khiển từ xa thiết bị, cài đặt/xóa ứng dụng, cài đặt/thu hồi chứng chỉ, khóa thiết bị, thay đổi yêu cầu về mật khẩu, v.v.

Apple giải thích về MDM rằng “MDM sử dụng Dịch vụ thông báo đẩy của Apple (Apple Push Notification Service – APNS) để gửi thông báo đánh thức tới một thiết bị được quản lý. Sau đó thiết bị kết nối với dịch vụ web định trước để truy xuất các lệnh và trả về kết quả”.

Vì mỗi bước của quy trình đăng ký yêu cầu có sự tương tác của người dùng, chẳng hạn như khi cài đặt quyền chứng chỉ trên iPhone, nên các nhà nghiên cứu vẫn chưa rõ cách kẻ tấn công đưa 13 iPhone mục tiêu vào dịch vụ MDM của chúng.

Tuy nhiên, các nhà nghiên cứu tại Talos của Cisco, những người đã phát hiện ra chiến dịch này, tin rằng những kẻ tấn công có thể đã sử dụng cơ chế Social Engineering, ví dụ như một cuộc gọi hỗ trợ kỹ thuật giả hoặc truy cập vật lý vào các thiết bị được nhắm mục tiêu.

Theo dõi thông qua ứng dụng Telegram và WhatsApp bị xâm phạm

Theo các nhà nghiên cứu, những kẻ tấn công đằng sau chiến dịch đã sử dụng dịch vụ MDM để cài đặt từ xa các phiên bản ứng dụng hợp pháp vào iPhone mục tiêu, những ứng dụng đó được thiết kế để bí mật theo dõi người dùng và đánh cắp thông tin vị trí, danh bạ, hình ảnh, SMS và tin nhắn riêng tư của họ từ các ứng dụng trò chuyện.

Để thêm các tính năng độc hại vào các ứng dụng nhắn tin an toàn, như Telegram hay WhatsApp, kẻ tấn công đã sử dụng “kỹ thuật tải trước BOptions”, kỹ thuật này cho phép chúng chèn một thư viện động vào các ứng dụng hợp pháp.

“Các thư viện chèn có thể yêu cầu các quyền bổ sung, mã thực thi và lấy cắp thông tin từ ứng dụng gốc trong số những thứ khác,” các nhà nghiên cứu giải thích.

Phần mềm độc hại được chèn vào các phiên bản Telegram và ứng dụng WhatsApp bị xâm phạm được thiết kế để gửi danh bạ, vị trí và hình ảnh từ thiết bị bị xâm nhập đến máy chủ từ xa nằm ở địa chỉ hxxp[:]//techwach[.]com

“Talos đã xác định một ứng dụng hợp pháp khác thực thi mã độc trong chiến dịch này ở Ấn Độ. PrayTime được sử dụng để cung cấp cho người dùng một thông báo khi đến giờ cầu nguyện”, các nhà nghiên cứu cho biết.

“Mục đích là tải xuống và hiển thị quảng cáo cụ thể cho người dùng. Ứng dụng này cũng thúc đẩy các khuôn khổ riêng tư nhằm đọc tin nhắn SMS trên thiết bị được cài đặt và tải chúng lên máy chủ C2”.

Tại thời điểm này, người ta không biết ai đứng sau chiến dịch, người được nhắm vào chiến dịch, và động cơ đằng sau cuộc tấn công là gì, nhưng các nhà nghiên cứu tìm thấy bằng chứng cho thấy những kẻ tấn công đang hoạt động từ Ấn Độ. “bằng cách giả vờ” là người Nga.

“Trong khoảng thời gian ba năm, những kẻ tấn công vẫn không bị phát hiện – có thể do số lượng thiết bị bị xâm nhập thấp. Chúng tôi đã tìm thấy thiết bị thử nghiệm được đăng ký trên MDM với số điện thoại của Ấn Độ và đăng ký trên một nhà cung cấp của Ấn Độ”.

“Tất cả các chi tiết kỹ thuật trỏ đến một diễn viên ở cùng quốc gia với nạn nhân: Ấn Độ”.

Tại thời điểm báo cáo, Apple đã thu hồi 3 chứng chỉ liên quan đến chiến dịch này, và sau khi nhận được thông báo của đội Talos, công ty cũng đã hủy bỏ hai chứng chỉ còn lại.

Nguồn: Hackers Used Malicious MDM Solution to Spy On ‘Highly Targeted’ iPhone Users

Dịch bởi: Trần Việt Đức Nguyên

Views: 717