Nếu nhà mạng đề xuất bạn sử dụng mạng LTE, còn được gọi là mạng 4G, bạn cần đề phòng trường hợp liên kết mạng của bạn có thể bị điều khiển từ xa.

Một nhóm nghiên cứu đã khám phá ra những lỗi nghiêm trọng trong chuẩn LTE của thiết bị di động hiện hành có thể cho phép những tin tặc tinh vi theo dõi mạng di động của người dùng, thay đổi nội dung trong các liên kết mạng, và thậm chí có thể định tuyến các kết nối này tới các trang web độc hại hoặc lừa đảo.

LTE, hay còn gọi là Tiến hóa dài hạn (Long Term Evolution), là tiêu chuẩn di động mới nhất được sử dụng bởi hàng tỷ người, được thiết kế để mang lại nhiều cải tiến bảo mật so với tiêu chuẩn trước đó được biết với cái tên là mạng GSM.

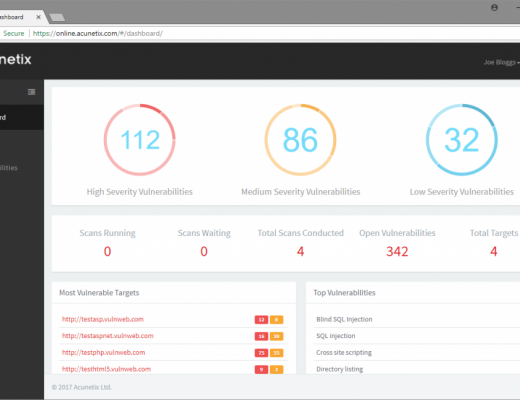

Tuy nhiên, có nhiều lỗ hổng bảo mật đã được phát hiện trong vài năm trở lại đây cho phép kẻ tấn công can thiệp vào liên kết mạng của người dùng, theo dõi các cuộc gọi và tin nhắn, gửi các cảnh báo khẩn giả mạo, giả mạo vị trí của thiết bị và khiến thiết bị hoàn toàn mất mạng.

Những điểm yếu của mạng 4G LTE

Hiện tại, các nhà nghiên cứu bảo mật từ Ruhr-Universität Bochum và New York University Abu Dhabi đã phát triển ba kiểu tấn công mới nhắm vào công nghệ LTE cho phép họ có thể xác định được nhận dạng của người dùng, lưu lại các trang web hay được truy cập và chuyển hướng các tới các trang web độc hại bằng cách xáo trộn tìm kiếm DNS.

Cả ba cách tấn công này, được giải thích trên một trang web chuyên môn (alter-attack.net), lợi dụng lớp liên kết dữ liệu, còn được biết là lớp 2 trong mô hình OSI, của mạng LTE.

Lớp Liên kết dữ liệu nằm trên kênh vật lý, có nhiệm vụ duy trì kết nối không dây giữa người dùng và mạng. Nó chịu trách nhiệm sắp xếp số người truy nhập đồng thời vào tài nguyên trên mạng, giúp ích cho việc sửa lỗi truyền dẫn, và bảo mật dữ liệu thông qua việc mã hóa.

Trong ba phương pháp kể trên, phương pháp xác định nhận dạng người dùng và lấy dấu vết trang web được phát triển bởi các nhà nghiên cứu là các phương pháp tấn công thụ động, trong đó sử dụng phương thức nghe lén những dữ liệu được truyền giữa trạm gốc và người dùng trên đường truyền thông tin từ điện thoại mục tiêu.

Tuy nhiên, phương pháp tần công giả mạo DNS, được đội ngũ này đặt tên là “aLTEr”, là một kiểu tấn công chủ động, cho phép tin tặc thực hiện các bài tấn công “Man in the middle” (một kiểu tấn công bằng cách nghe lén) để chặn các đường liên lạc và chuyển hướng nạn nhân tới một trang web độc hại sử dụng giả mạo địa chỉ DNS.

Tấn công aLTEr là gì?

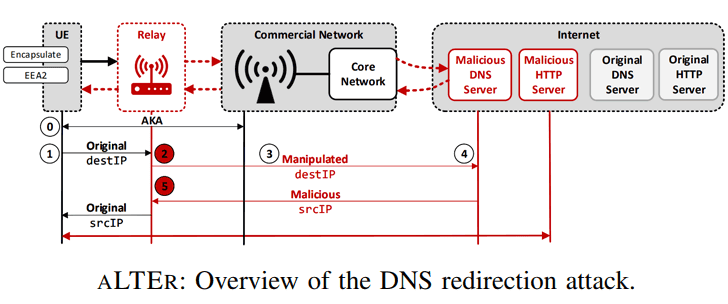

Tổng quan về tấn công chuyển hướng DNS aLTEr

Vì lớp Liên kết dữ liệu của mạng LTE được mã hóa bằng giao thức AES-CTR nhưng không được bảo vệ tính toàn vẹn nên một tin tặc có thể thay đổi các bit chẵn trong một gói dữ liệu đã được mã hóa, gói tin này sau đó được giải mã thành một đoạn ký tự tương ứng.

Các nhà nghiên cứu đã phát biểu trong bài viết của mình như sau: “Kiểu tấn công aLTEr khai thác việc thuê bao LTE sử dụng dữ liệu được mã hóa dưới dạng đếm (AES-CTR) nhưng không được bảo vệ tính toàn vẹn, từ đó cho phép chúng tôi sửa đổi tải trọng của bản tin: thuật toán mã hóa dễ bị ảnh hưởng, và một thực thể độc hại có thể sửa đổi một đoạn mã thành một đoạn mã khác để sau đó có thể giải mã được thành một đoạn ký tự tương ứng”.

Trong kiểu tấn công aLTEr, một kẻ tấn công mạo danh một trạm thực trong mạng tế bào đối với nạn nhân, đồng thời giả mạo là nạn nhân đó trong mạng thực, rồi sau đó ngắt kết nối giữa nạn nhân và mạng thực.

Cách thức phương pháp tấn công aLTEr nhắm vào mạng LTE:

Trong một mô phỏng khai thác, nhóm nghiên cứu đã chỉ ra cách một tin tặc chủ động có thể chuyển hướng các yêu cầu DNS và sau đó thực hiện một cuộc tấn công giả mạo DNS khiến cho thiết bị di động của nạn nhân sử dụng một máy chủ DNS độc hại để sau đó chuyển hướng nạn nhân tới một trang web độc hại giả mạo Hotmail.

Các nhà nghiên cứu này đã thử nghiệm tấn công aLTEr trong một mạng thương mại và một chiếc điện thoại di động trong môi trường phòng thí nghiệm. Để ngăn chặn những hệ quả không mong muốn trong mạng thực, nhóm đã sử dụng một hộp che chắn để ổn định lớp vô tuyến.

Thêm vào đó, họ còn thiết lập 2 máy chủ, 1 máy chủ DNS và 1 máy chủ HTTP, để mô phỏng cách tin tặc có thể chuyển hướng các kết nối mạng. Bạn đọc có thể xem video mô phỏng để thấy được tấn công aLTEr trong thực tế là như thế nào.

Cách tấn công trên là cực kỳ nguy hiểm, nhưng nó lại khó thực hiện trong thế giới thực. Nó còn cần có một thiết bị, gọi là USRP, giá trị vào khoảng 4,000 USD để thực hiện tấn công, thiết bị này tương tự như bộ IMSI Catcher, Stingrays hoặc DRTbox, và thường hoạt động trong vòng bán kính 1 dặm từ vị trí của tin tặc.

Tuy nhiên, đối với một nhân viên tình báo hay một tin tặc có kỹ năng và được trang bị tốt, việc lạm dụng kiểu tấn công này là không có gì khó khăn.

Những điểm yếu của mạng LTE cũng ảnh hưởng tới chuẩn 5G sắp tới

Những kiểu tấn công trên đây không chỉ gói gọn trong mạng 4G.

Mạng 5G trong tương lai cũng có thể bị tổn thương do các kiểu tấn công này, khi đội ngũ đã cảnh báo rằng mặc dù mạng 5G hỗ trợ chuẩn mã hóa xác thực, thành phần này không phải là bắt buộc, điều này có nghĩa là hầu hết các nhà cung cấp mạng sẽ không có ý định sử dụng nó, đồng nghĩa với việc sẽ khiến cho mạng 5G cũng bị ảnh hưởng.

Các nhà nghiên cứu cho biết, “Việc sử dụng mã hóa xác thực sẽ ngăn chặn được kiểu tấn công aLTEr, tức là kiểu tấn công có thể được thực hiện bằng cách thêm các mã xác thực tin nhắn vào gói tin gửi tới người dùng”.

“Tuy nhiên, các thông số của mạng 5G hiện nay không yêu cầu bắt buộc thành phần bảo mật này mà lại để nó như là một thành phần cấu hình tùy chọn”.

Điều tệ hơn là gì? Các lỗ hổng của mạng LTE không thể được vá ngay lập tức

Vì những kiểu tấn công này hoạt động bằng cách lợi dụng một lỗ hổng thiết kế cố hữu của mạng LTE nên nó không thể vá được vì điều đó yêu cầu phải đại tu toàn bộ giao thức LTE.

Như một phần trách nhiệm trong việc phát hiện ra lỗ hổng này, nhóm 4 nhà nghiên cứu – David Rupprecht, Katharina Kohls, Thorsten Holz, và Christina Pöpper – đã thông báo cho cả các tổ chức GSM và 3GPP (Dự án hiệp hội mạng di động thế hệ thứ 3), cũng như thống báo với các công ty điện thoại trước khi công bố phát hiện này của mình.

Đáp lại những kiểu tấn công ấy, nhóm 3GPP, là nhóm phát triển các tiêu chuẩn dành cho ngành công nghiệp viễn thông, đã cho biết rằng một bản cập nhật dành cho cấu hình mạng 5G có thể sẽ vô cùng phức tạp vì các nhà mạng như Verizon và AT&T đã thiết lập và sử dụng giao thức 5G.

Làm thế nào để bảo vệ khỏi các cuộc tấn công mạng LTE?

Cách đơn giản nhất để tự bảo vệ mình khỏi các cuộc tấn công mạng LTE là luôn luôn quan sát tên miền bảo mật HTTPS trên thanh địa chỉ.

Nhóm nghiên cứu cũng đề xuất hai biện pháp đối phó mẫu dành cho các nhà mạng:

1) Cập nhật tham số kỹ thuật: Tất cả các nhà mạng nên cùng nhau sửa lỗi này bằng cách cập nhật tham số kỹ thuật để sử dụng một giao thức mã hóa có xác thực như AES-GCM hay ChaCha20-Poly1305.

Tuy nhiên, các nhà nghiên cứu tin rằng cách này khó thực hiện trong thực tế vì cài đặt của tất cả các thiết bị phải được thay đổi, điều đó sẽ rất tốn kém về chi phí và cách thức thực hiện, đồng thời các nhà mạng sẽ không màng tới việc thực hiện nó.

2) Sửa cấu hình HTTPS: Một giải pháp khác dành cho tất cả các trang web thích nghi với chính sách bảo mật truyền tin nghiệm ngặt trên nền tảng HTTP (viết tắt là HSTS), trong đó giải pháp này sẽ hoạt động giống như là một lớp bảo vệ phụ giúp ngăn chặn việc chuyển hướng thuê bao tới trang web độc hại.

Ngoài các trang web riêng biệt, nhóm nghiên cứu còn xuất bản một bài nghiên cứu (định dạng pdf) với tất cả các chi tiết kỹ thuật về kiểu tấn công aLTEr. Toàn bộ chi tiết kỹ thuật về các kiểu tấn công dự kiến sẽ được giới thiệu vào Hội thảo Bảo mật và Chính sách của IEEE 2019 vào tháng 5 năm sau.

Nguồn: Researchers Uncover New Attacks Against LTE Network Protocol

Dịch bởi: Trần Việt Đức Nguyên

Views: 1305